Достъп на GRE в Firewall

С текстов редактор отваряме конфигурационния файл на защитната стена.

root@OpenWrt:~# vim /etc/config/firewallДобавяме това правило под секцията forwarding с идеята да е първото в защитната стена. С него разрешаваме достъп до GRE протокола от WAN към самия рутер.

config rule

list proto 'gre'

option name 'GRE'

option target 'ACCEPT'

option src 'wanЗа да влязат тези правила в сила трявба да рестартираме firewall.

/etc/init.d/firewall restartИнсталиране пакети за GRE

root@OpenWrt:~# opkg update

root@OpenWrt:~# opkg install gre kmod-gre

root@OpenWrt:~# rebootКонфигуриране на GRE

Отваряме мрежовия конфигурационен файл на OpenWrt

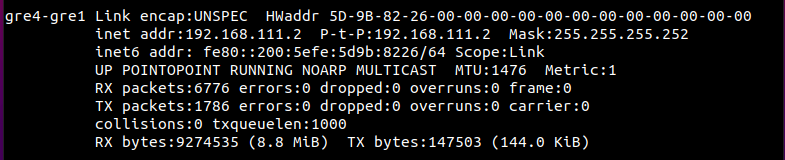

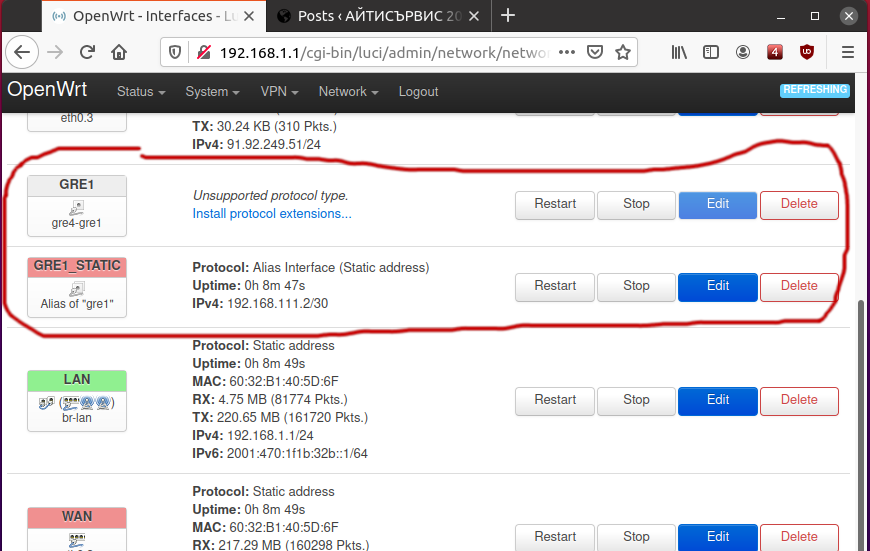

root@OpenWrt:~# vim /etc/config/networkПървата секция в конфигурационния файл ‘gre1’ е за вдигане на GRE интерфейс и IP адрес за връзка с отдалечения хост през който ще се вдигне тунела, втората ‘gre1_static’ е за вътрешния статичен IP в тунела а третата секция ‘tunnel’ е за маршрут който искаме да достъп през тунела, мрежа зад отдаления рутер.

config interface 'gre1'

option ipaddr '93.155.130.38'

option peeraddr '93.155.130.91'

option proto 'gre'

option mtu '1476'

option ttl '255'

config interface 'gre1_static'

option proto 'static'

option ifname '@gre1'

option ipaddr '192.168.111.2'

option netmask '255.255.255.252'

config route 'tunnel'

option interface 'gre1_static'

option target '172.16.98.0'

option netmask '255.255.255.0'

option gateway '192.168.111.1'

Трябва да рестартираме network за да влязат в сила правилата.

root@OpenWrt:~# /etc/init.d/network restartПроверка на конфигурацията