Предназначение

Kali Linux е специализирана дистрибуция на Linux, предназначена за пентестинг и етичен хакинг. Тя включва множество инструменти, които се използват за тестване на сигурността, откриване на уязвимости, форензичен анализ и аудит на информационни системи. Kali Linux е разработена от Offensive Security, една от водещите компании в областта на информационната сигурност. Тази дистрибуция е популярна сред специалисти по сигурността, тъй като предлага интегриран набор от инструменти, които са готови за използване веднага след инсталиране.

Какво е пентестинг

Пентестинг, известен още като тестване на проникване (penetration testing), е метод за оценка на сигурността на компютърни системи, мрежи или уеб приложения. Целта на пентестинга е да се открият и експлоатират уязвимости в системите, за да се оцени нивото на тяхната сигурност. Ето основните аспекти на пентестинга:

- Симулиране на Атаки: Пентестингът включва симулиране на атаки от потенциални злоумишлени, които могат да бъдат външни или вътрешни за организацията. Това включва използването на различни техники и инструменти за тестване на слабости в сигурността.

- Идентифициране на Уязвимости: Чрез пентестинга се идентифицират уязвимости като слаби пароли, грешки в конфигурацията, уязвимости в софтуера и други пропуски в сигурността, които могат да бъдат използвани за неоторизиран достъп или повреда.

- Етапи на Пентестинга: Тестването обикновено следва определени етапи, като разузнаване, сканиране, получаване на достъп, удържане на достъпа и покриване на следите.

- Етичен Подход: Пентестингът се извършва от лицензирани специалисти, които работят с разрешение от собственика на системата и спазват професионални и етични норми. Те не причиняват умишлени щети и целят да подобрят сигурността.

- Отчет и Предложения за Подобрения: След извършване на пентестинга, специалистите предоставят подробен отчет, който включва откритите уязвимости, начините, по които са били експлоатирани, и препоръки за подобряване на сигурността.

- Повтаряемост: Пентестингът често се извършва на регулярна основа, тъй като нови уязвимости могат да възникнат с промените в системите или въвеждането на нов софтуер.

Пентестингът е критичен елемент в управлението на информационната сигурност и помага на организациите да разберат реалния риск от кибератаки и да предприемат подходящи мерки за защита.

Какво е етичен хакинг

Етичен хакинг, известен още като “бял шапкарски” хакинг, е практиката на използване на техники за хакинг с цел оценка на сигурността на компютърни системи, мрежи и уеб приложения. Целта на етичния хакинг е да се идентифицират и отстранят уязвимости в системите, за да се предотвратят неоторизирани атаки и изтичания на данни. Ето няколко основни аспекта на етичния хакинг:

- Разрешение за Тестване: Етичните хакери винаги работят с ясно разрешение от собственика на системата. Те са наети да проведат тестове и да търсят уязвимости, като се стремят да не причинят вреда.

- Симулиране на Реални Атаки: Етичните хакери използват същите техники и инструменти като злоумишлени хакери (т.нар. “черни шапкари”), но с цел да укрепят, а не да компрометират сигурността.

- Идентифициране на Уязвимости: Чрез тестване, етичните хакери идентифицират слаби места в системите, които могат да бъдат експлоатирани от злоумишлени лица.

- Подготовка на Отчети и Препоръки: След извършване на тестовете, етичните хакери подготвят подробни отчети, които описват откритите уязвимости и предлагат препоръки за подобряване на сигурността.

- Защита на Конфиденциалността: Етичният хакинг включва строго спазване на конфиденциалността и сигурността на данните, с които се работи по време на тестовете.

- Обучение и Сертификация: Етичните хакери често преминават през специализирано обучение и получават сертификации, като например Certified Ethical Hacker (CEH), за да докажат своята компетентност и професионализъм.

Етичният хакинг е важен елемент в областта на информационната сигурност. Той помага на организациите да разберат и оценят своята уязвимост спрямо потенциални кибератаки и да вземат мерки за укрепване на своята сигурност.

Какво е форензичен анализ

Форензичен анализ в контекста на информационните технологии (ИТ) е процесът на изследване на цифрови устройства и данни, за да се открият и анализират следи от киберпрестъпления или други неоторизирани дейности. Този вид анализ е критичен за разследването на инциденти с киберсигурност, изтичане на данни, измами и други незаконни или злоупотребни действия. Ето няколко ключови аспекта на форензичния анализ:

- Събиране на Доказателства: Форензичният анализ започва със събиране на цифрови доказателства от различни източници, като компютри, мобилни устройства, мрежово оборудване и облачни хранилища.

- Запазване на Състоянието: При събирането на данни е важно да се запази състоянието на системата, за да не се компрометират доказателствата. Това често включва създаване на точни копия (образи) на твърди дискове и памет.

- Анализ на Данни: Следващата стъпка е детайлен анализ на събраните данни, за да се открият следи от злоупотреби, като например следи от вируси, троянски коне, шпионски софтуер, необичайни транзакции или изтрита информация.

- Възстановяване на Изтрити Данни: Форензичните анализатори могат да възстановяват изтрити, форматирани или повредени данни, които могат да бъдат ключови за разследването.

- Докладване и Представяне на Резултати: Важна част от процеса е подготовката на доклади, които подробно описват методите на разследване, откритията и заключенията. Тези доклади могат да бъдат използвани в съдебни процеси като доказателствен материал.

- Спазване на Законови и Етични Норми: Форензичният анализ трябва да се провежда в съответствие със законовите и етични изисквания, за да бъдат доказателствата признати в съда.

Форензичният анализ е сложен и често изисква специализирани умения и инструменти. Той е жизненоважен за разследването на киберпрестъпления и защитата на цифровите активи и конфиденциалната информация в съвременния цифров свят.

Какво е аудит на информационни системи

Аудитът на информационни системи е систематичният процес на оценка и анализ на технологичната инфраструктура, политики, процедури и работни практики в една организация, с цел да се гарантира ефективността, сигурността, и съответствието с вътрешни и външни стандарти и регулации. Ето няколко ключови елемента на аудита на информационни системи:

- Оценка на Сигурността: Аудиторите оценяват мерките за сигурност, които защитават информационните системи на организацията срещу неоторизиран достъп, загуба на данни и други заплахи.

- Анализ на Управлението на ИТ: Това включва оценка на процесите и политиките за управление на ИТ ресурсите, включително хардуер, софтуер и човешки ресурси.

- Проверка за Съответствие с Регулации: Аудиторите проверяват дали информационните системи са съобразени със съответните законодателни и регулаторни изисквания, като GDPR за защита на данните и други специфични за индустрията стандарти.

- Оценка на Управлението на Риска: Те също така оценяват как организацията управлява и намалява ИТ рисковете, включително потенциални уязвимости в системите и мерки за тяхното предотвратяване.

- Производителност и Ефективност: Аудитът може да включва оценка на ефективността на ИТ системите в подкрепа на бизнес целите на организацията.

- Отчетност и Документация: Аудиторите преглеждат документацията и отчетността, за да се уверят, че всички ИТ процедури са правилно документирани и следват.

- Препоръки за Подобрения: В края на аудита, аудиторите предоставят доклад, който включва откритите проблеми и предлага препоръки за подобрения.

Аудитът на информационни системи е важен инструмент за гарантиране, че ИТ инфраструктурата на една организация е надеждна, сигурна и ефективно управлявана, и че отговаря на вътрешни и външни стандарти и изисквания.

Какво е информационна сигурност

Информационната сигурност се отнася до практиките и процесите, предназначени да защитават цифровата информация от неоторизиран достъп, използване, разкриване, промяна, проверка, запис или унищожение. Тя обхваща широк спектър от теми, свързани с защитата на компютърните системи и данните, които те обработват и съхраняват. Основни аспекти на информационната сигурност включват:

- Конфиденциалност: Защита на информацията от разкриване на неоторизирани лица. Това включва използването на криптография, контрол на достъпа и други мерки за гарантиране, че само упълномощени лица имат достъп до чувствителна информация.

- Целостност: Гарантиране, че информацията е точна и не е била променена по ненадлежен начин. Това може да включва контроли като хеш функции, цифрови подписи и системи за управление на версиите.

- Наличност: Гарантиране, че информационните системи и данните са налични и достъпни за упълномощените потребители, когато са им необходими. Това включва мерки срещу DDoS атаки, физическо осигуряване на хардуера и резервно копиране на данни.

- Аутентикация и Идентификация: Увереност, че потребителите са те, за които твърдят, че са. Това обикновено се постига чрез пароли, биометрични данни, токени или други методи за аутентикация.

- Авторизация: Управление на достъпа до ресурси в зависимост от това, на кои потребители или групи е разрешен достъпът до тях.

- Неотклоняемост (Non-repudiation): Гарантиране, че действията на потребителите могат да бъдат проследени и доказани, така че те не могат да отричат своите действия.

- Съответствие с Нормативни Изисквания: Спазване на закони и регулации, като GDPR в Европейския съюз, които се отнасят до защитата на личните данни и информационната сигурност.

- Управление на Риска и Продължаване на Бизнеса: Оценка и управление на рисковете за информационната сигурност, включително планиране за възстановяване след бедствия и продължаване на бизнеса.

Информационната сигурност е фундаментална за защитата на информационните активи на организациите в днешния все по-цифровизиран свят, където заплахите за киберсигурността непрекъснато се развиват и стават все по-сложни.

Каква е историята на Kali Linux

Историята на Kali Linux е тясно свързана с развитието на пентестинг и сигурността на информационните системи. Ето ключовите моменти в историята на Kali Linux:

- Предшественик – BackTrack Linux: Преди създаването на Kali Linux, най-популярната дистрибуция за пентестинг беше BackTrack. BackTrack се развива от около 2006 година и е базирана на други дистрибуции като Knoppix и Ubuntu. Тя също включваше множество инструменти за тестване на сигурността.

- Раждането на Kali Linux (2013): През март 2013 г., създателите на BackTrack, Offensive Security, обявяват пускането на Kali Linux. Тази нова дистрибуция беше изцяло преработена спрямо BackTrack, като основа беше използвана Debian вместо Ubuntu. Промяната целеше да подобри структурата и поддръжката на дистрибуцията.

- Обновления и подобрения: След пускането си, Kali Linux бързо набира популярност в общността на специалистите по информационна сигурност. Разработчиците редовно обновяват системата, добавяйки нови инструменти и подобрявайки функционалността.

- Разширение на платформите: Kali Linux се разширява, за да поддържа различни хардуерни платформи, включително ARM устройства, което дава възможност за използване на дистрибуцията върху широк спектър от устройства, включително Raspberry Pi.

- Усилия за общността и образованието: Освен разработката на дистрибуцията, Offensive Security активно участва в обучението и сертифицирането на професионалисти по киберсигурност, като предлага курсове и сертификати, свързани с Kali Linux и етичния хакинг.

През годините, Kali Linux се утвърждава като един от стандартите в индустрията за пентестинг и етичен хакинг, благодарение на своята универсалност, мощни инструменти и активната подкрепа от общността.

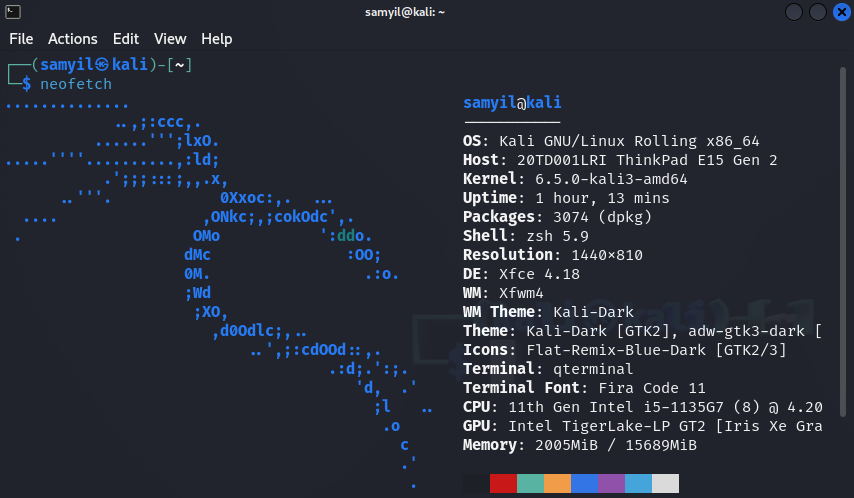

Десктоп по подразбиране в Kali Linux

Kali Linux използва Xfce като своя десктоп околна среда по подразбиране. Xfce е избран поради неговата лекота, стабилност и гъвкавост.

Xfce предоставя баланс между функционалност и производителност, което го прави идеален за Kali Linux, която често се използва върху разнообразен хардуер, включително и по-стари машини. Също така, Xfce е известен със своята простота и лесна за настройка интерфейс, което позволява на потребителите да персонализират своята работна среда според своите нужди.

Преди преминаването към Xfce, Kali Linux използваше GNOME като своя десктоп околна среда по подразбиране. Решението за смяна на десктоп околната среда е взето с цел оптимизация на производителността и подобряване на потребителския опит.

Важно е да се отбележи, че Kali Linux поддържа и други десктоп околни среди, които потребителите могат да инсталират и конфигурират според своите предпочитания.

Terminal в Kali Linux

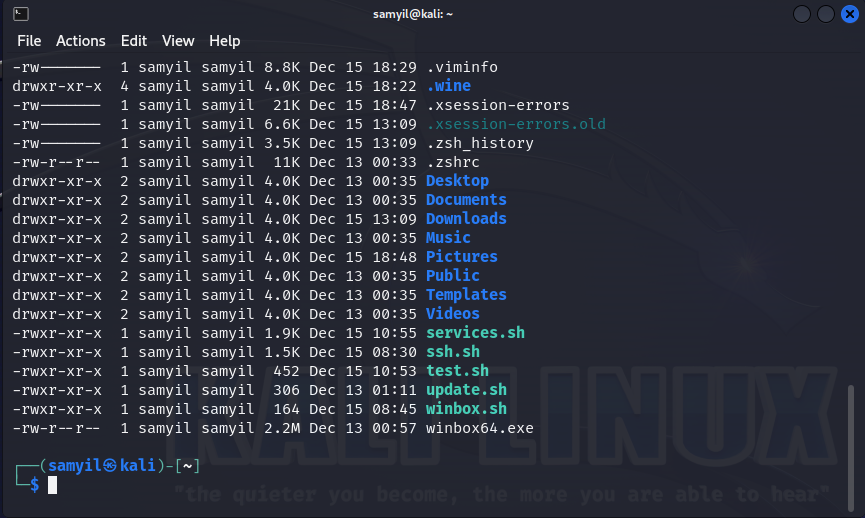

В Kali Linux, терминалът (Terminal) е централен инструмент, който служи за изпълнение на команди, скриптове и за взаимодействие с различни инструменти за сигурност. Ето основни характеристики и функции на терминала в Kali Linux:

- Основен Интерфейс за Команди: Терминалът предоставя достъп до командния ред на Linux, където потребителите могат да въвеждат и изпълняват команди. Той е основен инструмент за извършване на различни задачи, включително инсталиране и стартиране на инструменти за пентестинг, манипулиране на файлове, и управление на системни процеси.

- Скриптоване и Автоматизация: Чрез терминала, потребителите могат да пишат и изпълняват скриптове, които автоматизират сложни или повтарящи се задачи. Това е особено полезно в контекста на пентестинга и сигурността.

- Достъп до Инструменти за Пентестинг: Множество инструменти за пентестинг и анализ на сигурността, включени в Kali Linux, се стартират и управляват през командния ред в терминала.

- Персонализация и Конфигурация: Потребителите могат да персонализират външния вид и поведението на терминала, включително цветови схеми, шрифтове и клавишни комбинации.

- Мощни Интерфейси и Обвивки (Shells): Kali Linux обикновено използва bash (Bourne-Again SHell) като своя стандартен команден интерпретатор, но поддържа и други обвивки като zsh и fish, които предлагат допълнителни функции и подобрения.

- Достъп до Системни Ресурси и Информация: Терминалът предоставя бърз и пряк достъп до системни ресурси и информация, като системни логове, конфигурационни файлове и текущи процеси.

В обобщение, терминалът в Kali Linux е мощен и гъвкав инструмент, който е от съществено значение за всеки професионалист в областта на информационната сигурност и пентестинга.

Какво представляват Kali Tools

“Kali Tools” се отнася до набора от инструменти за сигурност и пентестинг, които се предлагат в рамките на дистрибуцията Kali Linux. Тези инструменти са специализирани за различни аспекти на информационната сигурност и позволяват на потребителите да извършват широк спектър от тестове и анализи. Ето няколко примера за типовете инструменти, включени в Kali Linux:

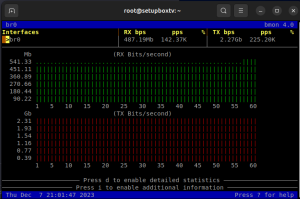

- Тестване на проникване (Penetration Testing): Инструменти като Metasploit, Nmap, Wireshark, и Burp Suite са изключително популярни сред професионалистите в областта на тестването на проникване. Те помагат за идентифициране на уязвимости в мрежи, системи и приложения.

- Сигурност на безжични мрежи: Инструменти като Aircrack-ng, Kismet и Reaver се използват за анализ и тестване на сигурността на безжични мрежи.

- Криптографска сигурност: Инструменти като Hashcat и John the Ripper се използват за разбиване на криптографски хешове и пароли.

- Форензичен анализ: Autopsy и Foremost са предназначени за форензичен анализ, помагайки при разследването и възстановяването на данни.

- Оценка на уязвимостите: Инструменти като OpenVAS и Nexpose се използват за автоматизирано сканиране и оценка на уязвимостите в системите и приложенията.

- Web Application Analysis: Инструменти като OWASP ZAP и SQLmap са предназначени за тестване на уеб приложения срещу различни видове уязвимости, включително SQL инжекции и Cross-Site Scripting (XSS).

- Реверс инженеринг и експлоатация: Инструменти като GDB и Radare2 помагат при анализ на бинарен код и разработването на експлоати.

Тези инструменти са само част от огромния арсенал, който Kali Linux предлага. Дистрибуцията е разработена с мисълта за лесно и бързо достъпване до най-новите и ефективни инструменти за сигурност. Поради тази причина, Kali Linux е изключително ценен ресурс за професионалисти в областта на сигурността и пентестинга.