Cisco switching – част 4

производител: cisco

Тази статия е продължение на: Cisco NAT, Load Balancing, Policy Routing, Failover където конфигурирахме рутера основно към изискванията ни за Интернет достъп. В практиката обаче маршрутизацията не е единственото нещо на което трябва да се обръща внимание. Не всички офиси или фирми са с по няколко компютъра или физичеки в едно помещение. Отделните помещения и големия брой устройства увеличават риска от срив в мрежата още повече ако са навързани хаотично с евтини неуправляеми комутатори (unmanaged switch). В тази ситуация идва решението “управляем сиуч” който ще ни осигури контрола върху мрежата ни. Управляемите суичове могат много неща но аз ще обърна внимание на основното – разделяики физически слой 2 (layer 2) с vlan-и в две мрежи 192.168.10.0/24 и 192.168.20.0/24 в различни точки на сградата.

VLAN – Virtual Local Area Network

Какво всъщност е VLAN:

С VLAN се улеснява управлението на мрежата като логически се групират мрежовите устройства, независимо от физическото им разположение. Повишава се производителността с намалявато на ненужния броадкаст трафик както и възможност за по ефективно използване широчината на канала.

VLAN-те работят в следните режими:

access mode: порта работи само с един VLAN нетагнат трафик.

trunk mode: тагнат – интерфейса се конфигурира като тагнат и VLAN-те не се виждат помежду си.

native: нетагнат влан е VLAN1 обикновенно се ползва само за мениджмънт.

dynamic: динамично се определя работата на порта в зависимост от конфигурацията на следващия суич.

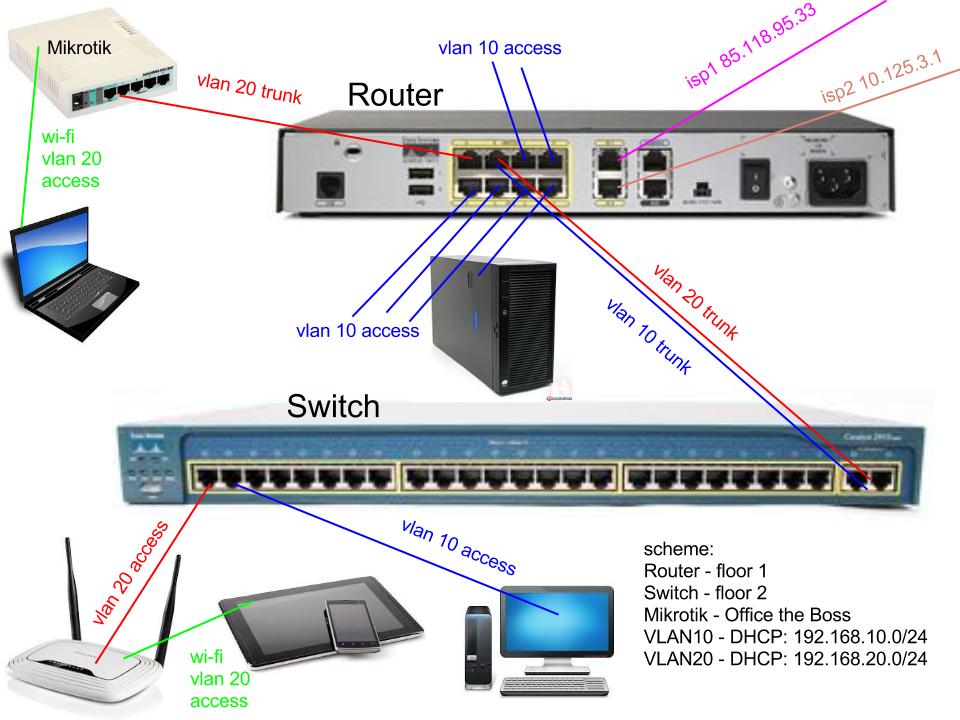

Топология на мрежата

Много е важно да изясним един тънък момент, в повечето документации на производителите има прости примери за това как можем да конфигурираме устройствата. Примерите са прости за да ни улеснят но на практика те ни показват идеалния вариант в който ние никога не попадаме. В реални условия по закона на Мърфи често се изискват решения които дори производителите на мрежова техника не биха си представяли, че могат да се случат. Затова хубаво е нещата да се планират колкото е възможно това. Добра практика е да се начертае схема за да ни се изясни на нас а може би и на началника ни каква е топологията на мрежата ни и в какво трябва да се инвестира в нея.

Случаят в схемата може да изглежда чиста анархия но си е съвсем реален и то в много съкратен вид. Микротика, рутера и суича физически се намират в отделни етажи от сграда. Класиката е да имаме две мрежи – една по сигурна (сървъри, шефове а може би секретарката) и друга за всички служители във фирмата. В трите точки на сградата трябва да можем да осигурим и двете мрежи в зависимост за кой служител на фирмата ще е достъпа.

Конфигурация на рутера:

Два dhcp пула които ще са нужни за два-та vlan-a 10 и 20

! ip dhcp pool pool10 network 192.168.10.0 255.255.255.0 default-router 192.168.10.1 dns-server 208.67.222.222 208.67.220.220 ! ip dhcp pool pool20 network 192.168.20.0 255.255.255.0 default-router 192.168.20.1 dns-server 208.67.222.222 208.67.220.220 ! |

mode access

Конфигурираме портове от 2 до 7 които искаме да са на access.

! interface FastEthernet2 switchport access vlan 10 no ip address ! interface FastEthernet3 switchport access vlan 10 no ip address ! interface FastEthernet4 switchport access vlan 10 no ip address ! interface FastEthernet5 switchport access vlan 10 no ip address ! interface FastEthernet6 switchport access vlan 10 no ip address ! interface FastEthernet7 switchport access vlan 10 no ip address ! |

mode trunk limited

Порт 8 ще е trunk като изрично поясня с опцията allowed кои VLAN ще преминат през него.

! interface FastEthernet8 description catalist switchport trunk allowed vlan 1,10,20,1002-1005 switchport mode trunk no ip address ! |

mode trunk all

Тъй като конфигурацията на порт 9 е само switchport mode trunk без да описваме номера са разрешени да преминават всички VLAN-и вдигнати в базата на рутера.

! interface FastEthernet9 description mikrotik switchport mode trunk no ip address ! |

Вдигаме мениджмънт мрежа с маска /30 (тоест само два ип адреса) чрез която ще достъпваме управляемия сиуч.

! interface Vlan1 ip address 192.168.100.1 255.255.255.252 ! |

Вдигаме двата vlan-а които ще играят роля на два LAN-a. Тъй като vlan-те тук се вдигат като физичеки интерфейси с ип адреси, няма нужда да се добавят в локалната база на IOS с vlan-ни – това обаче в суича не е така за което обърнете внимание по долу в конфигурацията на суича

! interface Vlan10 description LAN1 ip address 192.168.10.1 255.255.255.0 ip nat inside ip virtual-reassembly in ! interface Vlan20 description LAN2 ip address 192.168.20.1 255.255.255.0 ip nat inside ip virtual-reassembly in ! |

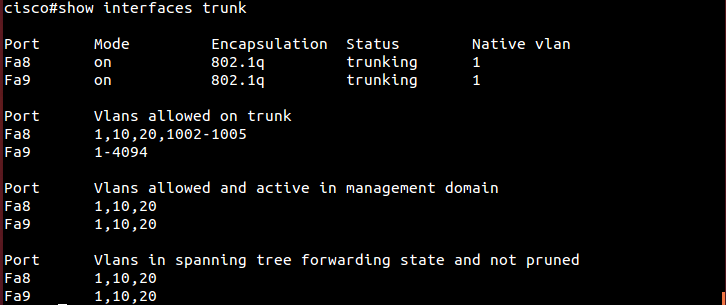

Проверка на конфигурацията

Това което виждаме тук е, че vlan10 е на access от втори до седми порт а vlan20 не е на нито един, както е по схемата по горе.

На 8 порт vlan-те са на trunk към управляемия суич които ние описахме с опцията allowed указвайки точно какво искаме да пропуснем към суича. А на порт 9 са разрешени всички VLAN-ни в базата на рутера на trunk.

Конфигурация на суича:

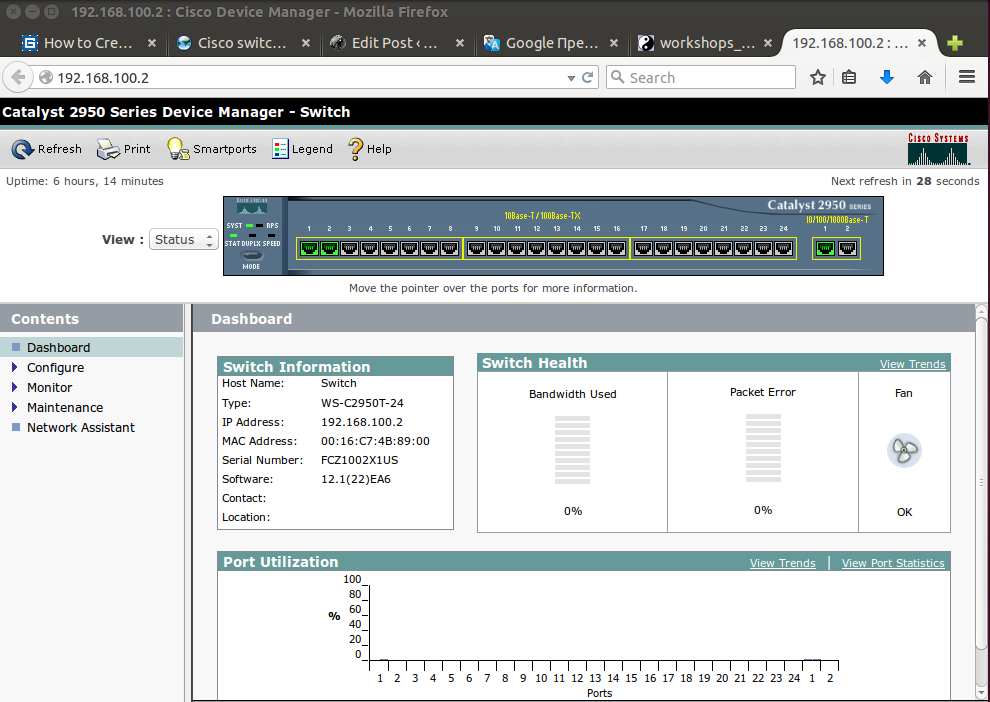

Вдигам мениджмънт адреса на VLAN1 който ни е нужен за да достъпваме суича от отдалечено място.

! interface Vlan1 ip address 192.168.100.2 255.255.255.252 no ip route-cache ! ip default-gateway 192.168.100.1 ! |

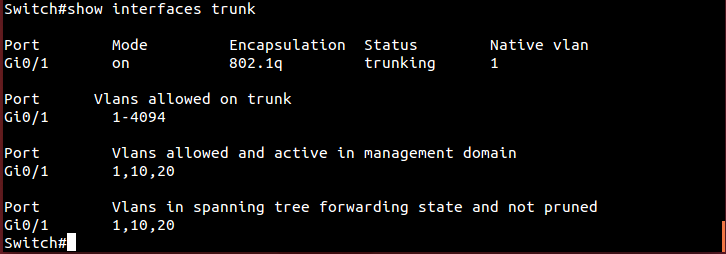

Интерфейс GigabitEthernet0/1 го правя trunk за да достъпя vlan10 и vlan20 от рутера.

! interface GigabitEthernet0/1 switchport mode trunk ! |

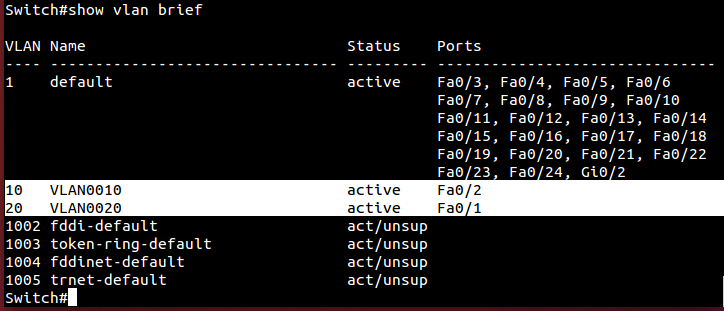

Добавям vlan10 и vlan20 в локалната база на суича – това е нужно защото не са създадени като интерфейси както направихме в рутера.

Switch#configure Configuring from terminal, memory, or network [terminal]? Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#vlan 10 Switch(config-vlan)#exit Switch(config)#vlan 20 Switch(config)#end Switch#wr Building configuration... [OK] Switch# |

Проверявам дали са налични току що създадените VLAN-и.

И ги разтагвам на access на съответните порт едно VLAN20 и порт две VLAN10 както е в схемата по горе.

! interface FastEthernet0/1 switchport access vlan 20 ! interface FastEthernet0/2 switchport access vlan 10 ! |

След което отново ги проверявам за да ги видя на access на Fa0/1 и Fa0/2

След като конфигурирах суича от всяка точка на локалната мрежа имам достъп до него чрез VLAN1 както вече уточнихме, че ще го използваме за мениджънт. VLAN 1 по подразбиране е вдигнат на всяко едно устройство в native mode и ние просто му вдигнахме адрес който пък го виждаме навсякъде обаче каквато е идеята на native mode.

Може би някой ще се замисли, толкова ли е лесно ? По принцип да, в малките мрежи това е начина за конфигуриране на VLAN-и, но в по големите има по сигурни методи за това на които тук не е нужно да се обърне внимание.

Spanning Tree Protocol

Spanning-Tree е мрежов протокол създаден да предпазва от така наречения loop който предизвиква прекъсване в мрежата. Когато в един суич има пакети с един и същ източник но на различни портове се получава loop защото в ethernet може да има само един активен път между два хоста. Spanning-Tree протоколът работи невидимо за крайните хостове, които не знаят дали те са свързани с един LAN сегмент или в множество сегменти. Има различни версии на протокола но базовата и най често изполваната е RSTP (Rapid STP) – При стандартния STP е необходима почти минута за да се включи нов порт ако се открие промяна в топология на мрежата. При RSTP са въведени някои подобрения, които позволяват това да стане много по-бързо. В Cisco управляемите суичове RSTP е включен по подразбиране и в малките мрежи няма нужда от конфгуриране.

! spanning-tree mode pvst ! |

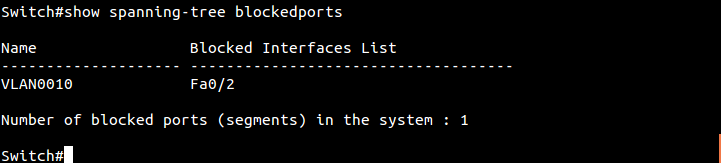

Какво ще стане ако някой несъзнателно от VLAN10 на втори порт на access от рутера пъхне кабел във VLAN10 на втори порт на суича който също е на access ?. Суича автоматично ще блокира втори порт. Това обаче няма да срине мрежата както ако суича беше неуправляем.

Рутера и суича ще продължат да работят без да се loop-не (срине) мрежата от прекалено много повторения на пакети. В същото време ако изтрием VLAN10 от базата на суича порт две ще се разблокира и по него ще преминават пакети от рутера. С две думи имаме физически backup на връзката ако не ни трябва този порт.

Интересно как е сетнат микротика ??

Прозрачно, VLAN20 и всичките портове в Bridge.