Security Configuration

Политиките за сигурност са методи за филтриране и регистриране на трафика в мрежата. Juniper защитни стени са способни да филтрират трафика по IP адрес, източник, дестинация и номер на порт. Продуктите на защитната стена от Juniper SRX предоставят решения за защитна стена от SOHO мрежа до големи корпоративни мрежи. SRX защитната стена проверява всеки пакет, преминаващ през устройството. Можете да конфигурирате политиките за сигурност в Juniper SRX с помощта на команден ред SSH terminal или GUI прeз Интернет браузер. Тук ще използвам команден ред, за да обясня как работят правилата всъщност . Преди да направя това, има някои основни терминологии, които са необходими за разбиране. Елементите на правилата за сигурност в Juniper са:

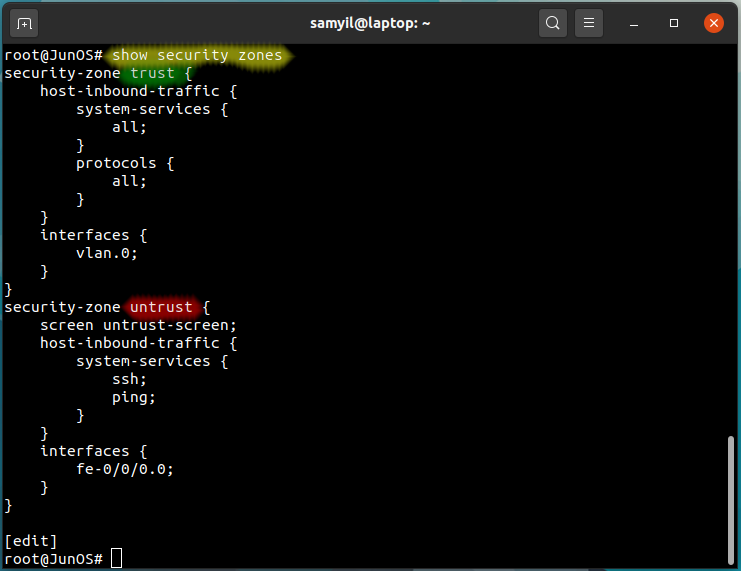

Security Zones

Зоните за сигурност са логическа граница, всеки интерфейс е зададен на зона за сигурност. Интерфейсът свързан към Интернет обикновено се нарича untrust zone, интерфейсът свързан към вътрешната мрежа обикновено се нарича trust zone. Тези зони са потребителски дефиниции. Можете да създадете име на зона като зона servers за интерфейс на защитната стена, свързан към суича на сървърите и т.н. Защитната стена се нуждае от изходна и входна зони, дефинирани преди правилата на защитна стена.

Както е видно от горната картинка в зоната trust са разрешени всики услуги и протоколи както и е описан LAN интерфейса vlan.0. В зоната untrust (Интернет) обаче всичко е забранено освен ssh достъпа и ping както е и описан WAN интерфейса fe-0/0/0.0

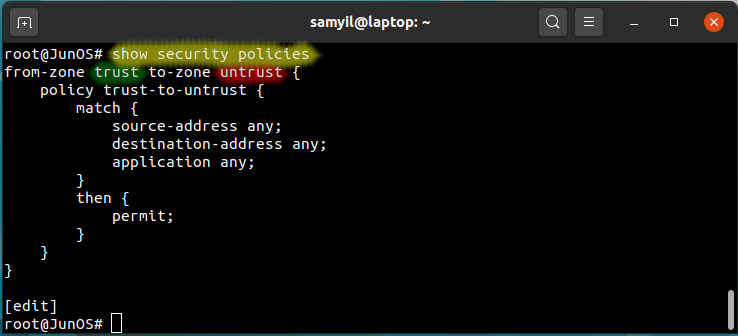

Security Policy

Policy е име на политика, което се използва за дефиниране на правило в защитната стена. Например, ако искам да разреша трафик от trust зона към untrust зона тогава бих нарекъл моята политика като trust-to-untrust.

Така имаме име с политика trust-to-untrust което разрешава трафика на:

source-address anny; пакети идващи от всички адреси.

destination-address any; пакети заминаваще към всички адреси.

application any; пакети на приложения.

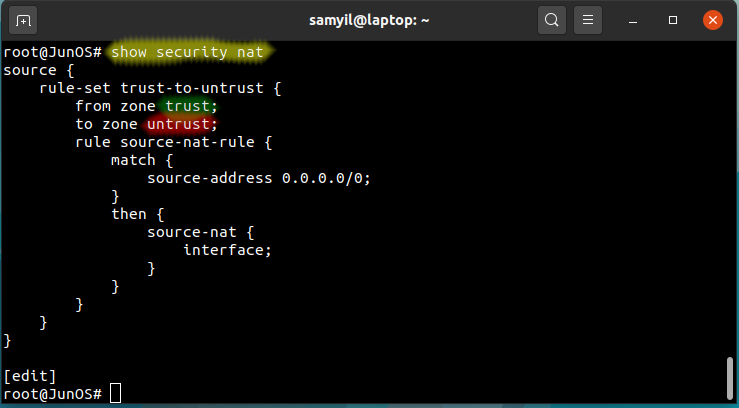

Security NAT

Логично е по същия начин да седят нещата и с NAT, в trust и untrust зоните са описани WAN и LAN интерфейсите с което стигаме до извода, че дори не трябва да ги описваме когато конфигурираме NAT.

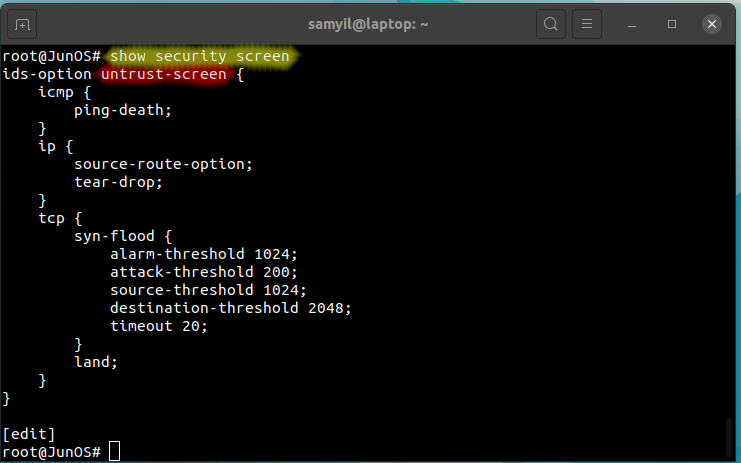

Security Screen

Откриване и предотвратяване на атаки intrusion detection. Използвайки опцията screen в security защитната стена на Juniper SRX може да предпазва от различни вътрешни и външни атаки. Screen работи в слой 3 и 4 от мрежовия 7 слоен модел, който може да се използва за откриване и блокиране на различни аномалии и задаване на определени прагове за дейности на тези слоеве – основно DoS атаки. Една от причините Screen да е много ефективен е защото първи обработва идващите пакети във веригата на мрежовия поток.

Базови правила

Всички правила които разгледахме до тук са минимални за да работи системата, няма точна рецепта за конфигурацията на една защитна стена, затова тук ще покажа само тези които разгледахме до момента.

root@JunOS# run show configuration | match security | display set

set security forwarding-options family inet6 mode flow-based

set security screen ids-option untrust-screen icmp ping-death

set security screen ids-option untrust-screen ip source-route-option

set security screen ids-option untrust-screen ip tear-drop

set security screen ids-option untrust-screen tcp syn-flood alarm-threshold 1024

set security screen ids-option untrust-screen tcp syn-flood attack-threshold 200

set security screen ids-option untrust-screen tcp syn-flood source-threshold 1024

set security screen ids-option untrust-screen tcp syn-flood destination-threshold 2048

set security screen ids-option untrust-screen tcp syn-flood timeout 20

set security screen ids-option untrust-screen tcp land

set security nat source rule-set trust-to-untrust from zone trust

set security nat source rule-set trust-to-untrust to zone untrust

set security nat source rule-set trust-to-untrust rule source-nat-rule match source-address 0.0.0.0/0

set security nat source rule-set trust-to-untrust rule source-nat-rule then source-nat interface

set security policies from-zone trust to-zone untrust policy trust-to-untrust match source-address any

set security policies from-zone trust to-zone untrust policy trust-to-untrust match destination-address any

set security policies from-zone trust to-zone untrust policy trust-to-untrust match application any

set security policies from-zone trust to-zone untrust policy trust-to-untrust then permit

set security zones security-zone trust host-inbound-traffic system-services all

set security zones security-zone trust host-inbound-traffic protocols all

set security zones security-zone trust interfaces vlan.0

set security zones security-zone untrust screen untrust-screen

set security zones security-zone untrust host-inbound-traffic system-services ssh

set security zones security-zone untrust host-inbound-traffic system-services ping

set security zones security-zone untrust interfaces fe-0/0/0.0