В JunOS destination NAT (port-forwarding) принципно не е много интуитивен по простата пчичина, че работи на различен принцип от Linux базираните мрежови дистрибуции с iptables, но следвате ли внимателно правилата стъпка по стъпка със сигурност ще успеете да си конфигурирате рутера. Нека започнем от там, че на WAN порта имаме публичен IP адрес 93.155.130.38 и съответно искаме да пренасочим порт 2222 към частен IP адрес 192.168.1.2 което е устройството с домашния ми WIFI и порт 3389 към 192.168.1.3 домашен компютър с Microsoft Windows – Remote Desktop:

93.155.130.38:2222 –> 192.168.1.2:2222

93.155.130.38:3389 –> 192.168.1.3:3389

set security zones security-zone trust address-book address server1 192.168.1.2/32

set security zones security-zone trust address-book address server2 192.168.1.3/32

set applications application SSH protocol tcp

set applications application SSH destination-port 2222

set applications application RDP protocol tcp

set applications application RDP destination-port 3389

set security nat destination pool dnat-2222 address 192.168.1.2/32 port 2222

set security nat destination pool dnat-3389 address 192.168.1.3/32 port 3389

set security nat destination rule-set dst-nat from zone untrust

set security nat destination rule-set dst-nat rule 1 match destination-address 93.155.130.38/32

set security nat destination rule-set dst-nat rule 1 match destination-port 2222

set security nat destination rule-set dst-nat rule 1 then destination-nat pool dnat-2222

set security nat destination rule-set dst-nat rule 2 match destination-address 93.155.130.38/32

set security nat destination rule-set dst-nat rule 2 match destination-port 3389

set security nat destination rule-set dst-nat rule 2 then destination-nat pool dnat-3389

set security policies from-zone untrust to-zone trust policy untrust-to-trust1 match source-address any

set security policies from-zone untrust to-zone trust policy untrust-to-trust1 match destination-address server1

set security policies from-zone untrust to-zone trust policy untrust-to-trust1 match application SSH

set security policies from-zone untrust to-zone trust policy untrust-to-trust1 then permit

set security policies from-zone untrust to-zone trust policy untrust-to-trust2 match source-address any

set security policies from-zone untrust to-zone trust policy untrust-to-trust2 match destination-address server2

set security policies from-zone untrust to-zone trust policy untrust-to-trust2 match application RDP

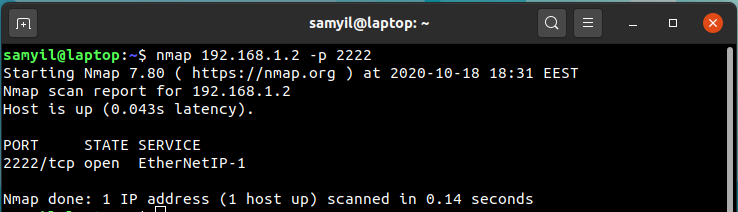

set security policies from-zone untrust to-zone trust policy untrust-to-trust2 then permitИ такаа, нека сега направя един тест. От моя лаптоп с Ubuntu ще сканирам с nmap IP адреса 192.168.1.2 на порт 2222 както казах вече моя домашен WIFI.

След което установявам, че след като съм зад Juniper SRX съм в доверенната зоната trust и няма никакъв проблем да си виждам порт 2222 като open, нека обаче да вляза през SSH в сървър от Интернет, тоест недоверената зона untrust и сканирам с nmap от там.

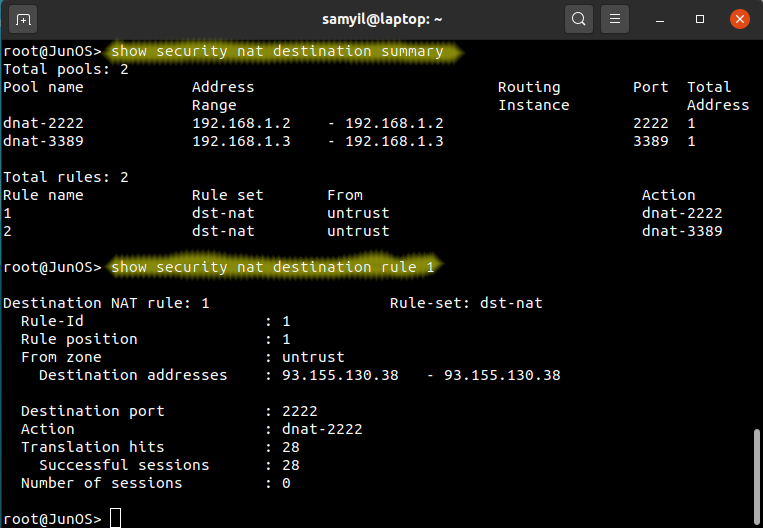

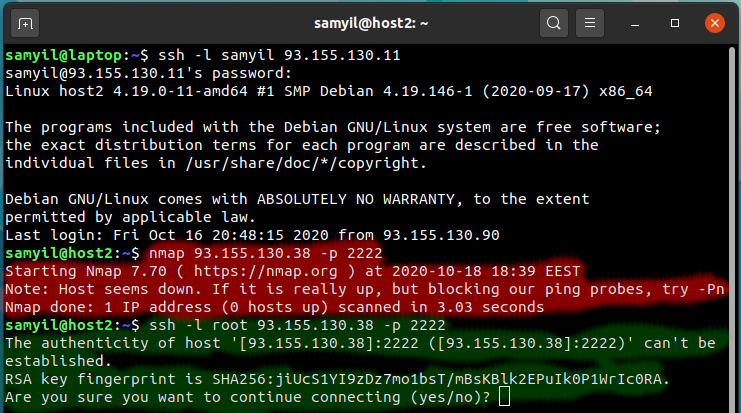

Какво виждат очите ми, nmap от Интернет казва, че на този адрес 93.155.130.38 порт 2222 не слуша нищо (зоната в червено) а в същото време SSH успява да се свърже с него без никакъв проблем (зелената зона). С две думи ако някой ви сканира от вън ще получи отговор – няма слушащи портове но те всъщност ще работят. Също можем да направим проверка на destination NAT и от cli с командите:

show security nat destination summary

show security nat destination rule 1

show security nat destination pool dnat-2222