Параноиците няма да се свършат никога а и с тях тия дето ги плашат постоянно с някакви атаки …

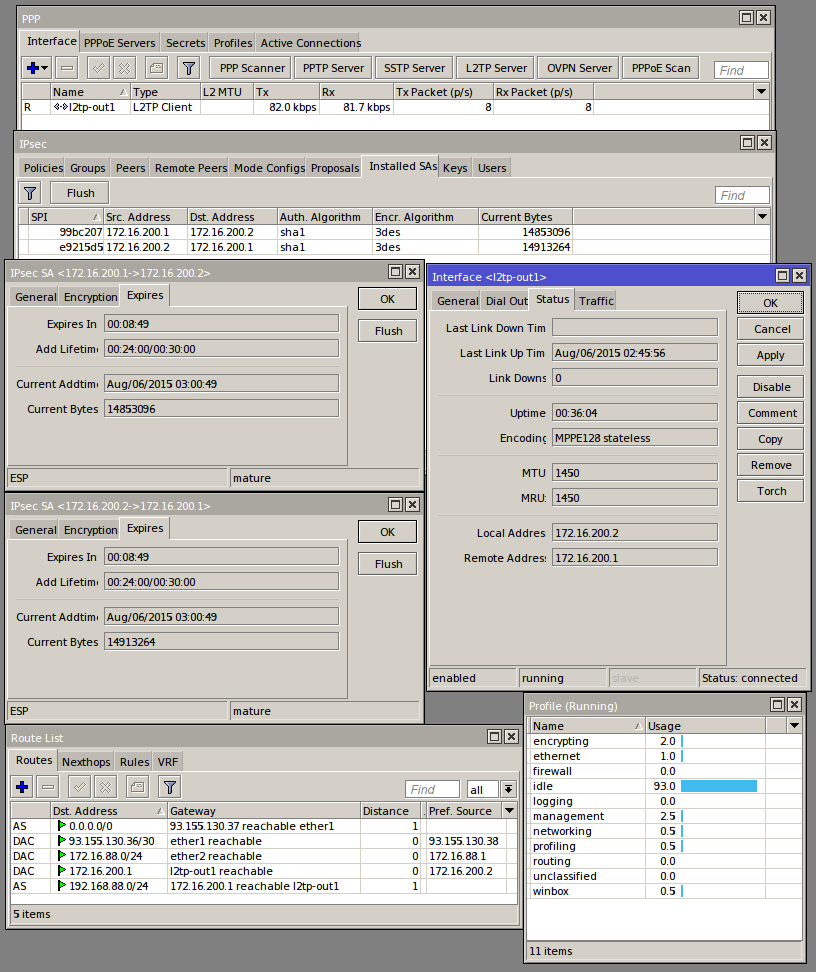

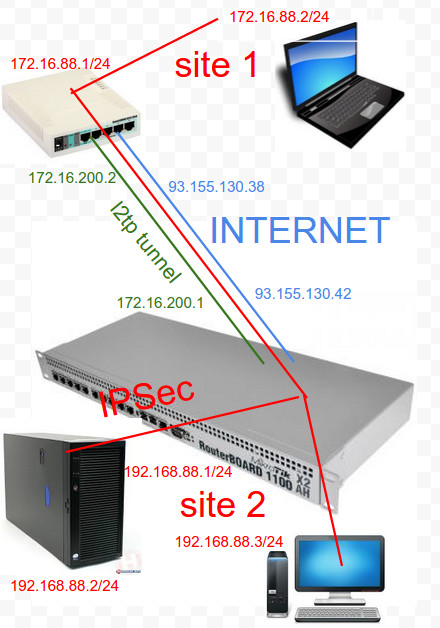

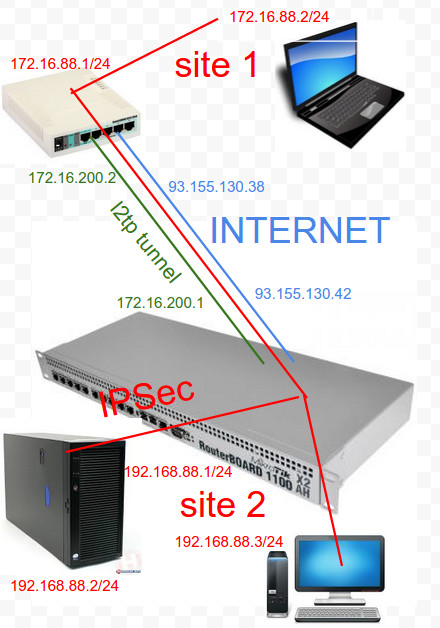

Нашата задача в случая е да защитим комуникацията на двете частни отдалечени мрежи 192.168.88.0/24 и 172.16.88.0/24 през Интернет. По тази причина ще използваме l2tp за да рутираме мрежите и ipsec в тунелен режим за да криптираме трафика между тях. ipsec има различни имплементации но точно това решениe се нарича site-to-site. Под site се разбира частната мрежа в отдалечения офис. Важно е да се знае, че трафика извън тунела не е криптиран и ако имаме друга вдигната мрежа неописана в ipsec при man-in-the-middle тя ще “лъсне” …. Същото се отнася и за пакети които влизат и излизат от Интернет и не са част от тунела (респективно от site-to-site трафика) В този ред на мисли стигаме до извода, че ipsec е решението в което искаме да защитим (криптираме) трафика между два хоста или мрежи разделени от големия лош Интернет, тоест ако имаме два различни компютъра в различни офиси ще обменят конфендициална информация помежду си но риска от компроментиране от Интернет трафика към самият компютър си остава !

172.16.88.0/24

LAN

----------

| client |

----------

93.155.130.38

WAN

|

172.16.200.2

l2tp tunnel

172.16.200.1

|

WAN

93.155.130.42

----------

| server |

----------

LAN

192.168.88.0/24

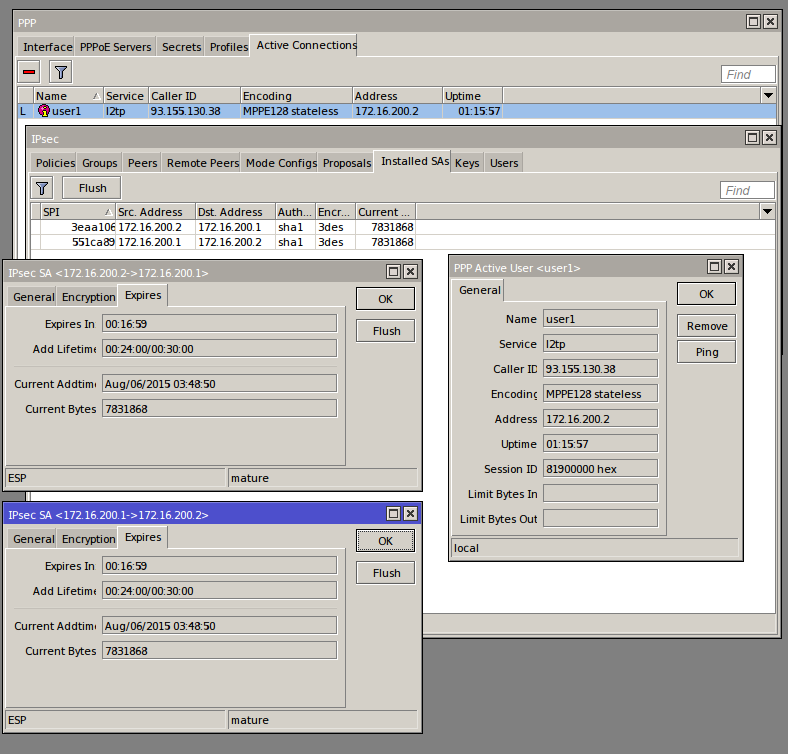

Server

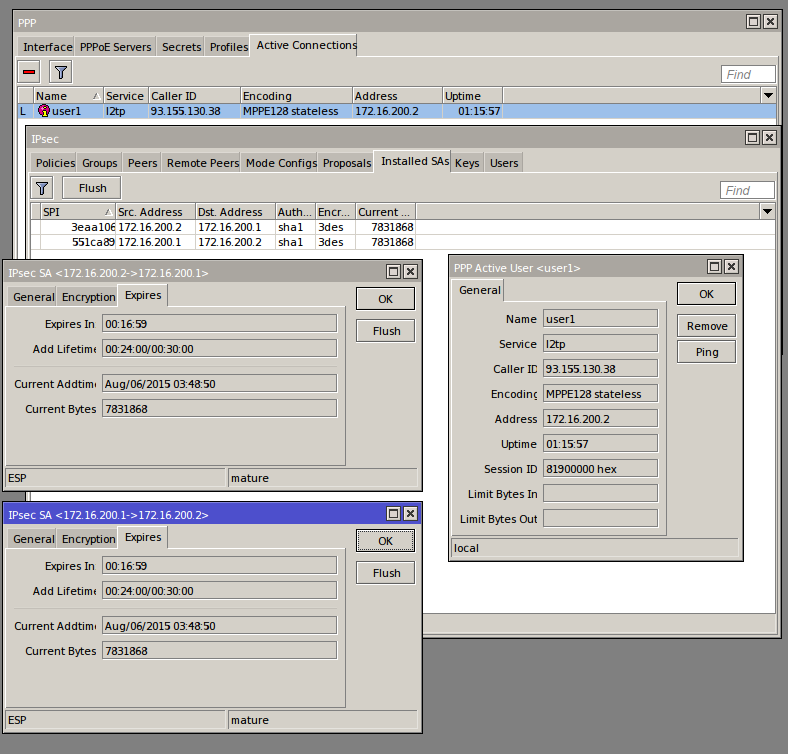

/interface l2tp-server

add name=l2tp-user1 user=user1

/ip ipsec proposal

set [ find default=yes ] enc-algorithms=3des

/interface l2tp-server server

set enabled=yes max-mru=1460 max-mtu=1460

/ip ipsec peer

add address=172.16.200.2/32 dpd-interval=disable-dpd dpd-maximum-failures=1 enc-algorithm=3des nat-traversal=\

no secret=1234

/ip ipsec policy

add dst-address=172.16.88.0/24 sa-dst-address=172.16.200.2 sa-src-address=172.16.200.1 src-address=\

192.168.88.0/24 tunnel=yes

/ip route

add distance=1 dst-address=172.16.88.0/24 gateway=172.16.200.2

/ppp secret

add local-address=172.16.200.1 name=user1 password=pass1 remote-address=172.16.200.2 service=l2tp |

/interface l2tp-server

add name=l2tp-user1 user=user1

/ip ipsec proposal

set [ find default=yes ] enc-algorithms=3des

/interface l2tp-server server

set enabled=yes max-mru=1460 max-mtu=1460

/ip ipsec peer

add address=172.16.200.2/32 dpd-interval=disable-dpd dpd-maximum-failures=1 enc-algorithm=3des nat-traversal=\

no secret=1234

/ip ipsec policy

add dst-address=172.16.88.0/24 sa-dst-address=172.16.200.2 sa-src-address=172.16.200.1 src-address=\

192.168.88.0/24 tunnel=yes

/ip route

add distance=1 dst-address=172.16.88.0/24 gateway=172.16.200.2

/ppp secret

add local-address=172.16.200.1 name=user1 password=pass1 remote-address=172.16.200.2 service=l2tp

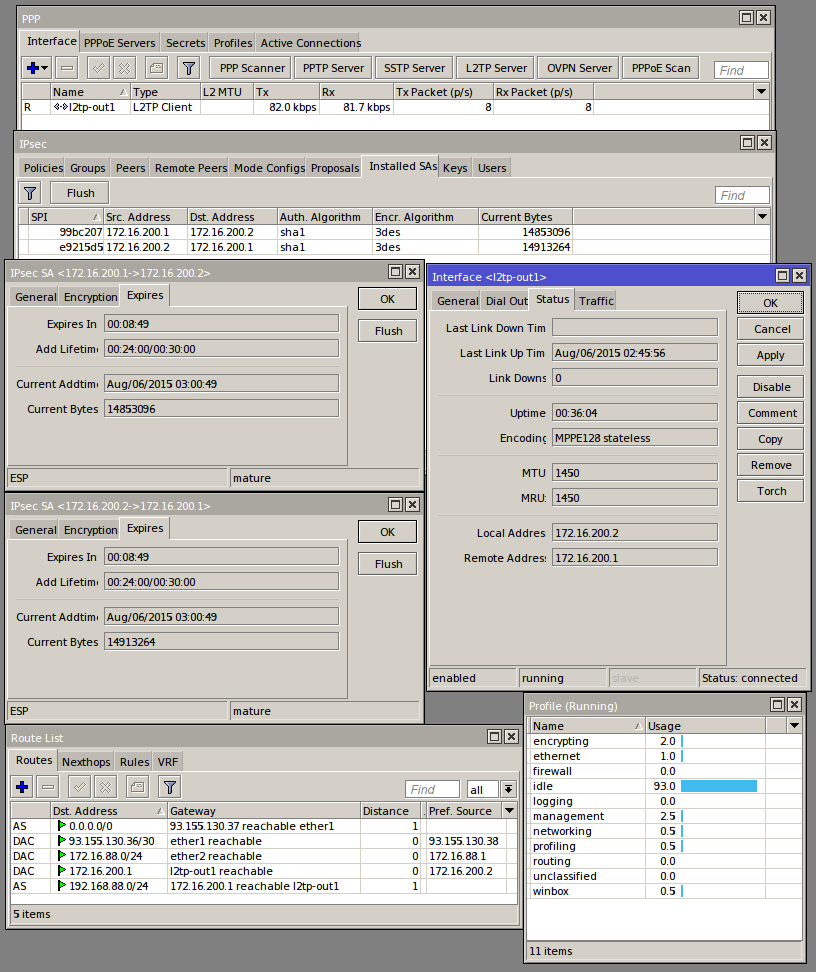

Client

/interface l2tp-client

add connect-to=93.155.130.42 disabled=no name=l2tp-out1 password=pass1 user=user1

/ip ipsec proposal

set [ find default=yes ] enc-algorithms=3des

/ip ipsec peer

add address=172.16.200.1/32 dpd-interval=disable-dpd dpd-maximum-failures=1 enc-algorithm=3des \

nat-traversal=no secret=1234

/ip ipsec policy

add dst-address=192.168.88.0/24 sa-dst-address=172.16.200.1 sa-src-address=172.16.200.2 src-address=\

172.16.88.0/24 tunnel=yes

/ip route

add distance=1 dst-address=192.168.88.0/24 gateway=172.16.200.1 |

/interface l2tp-client

add connect-to=93.155.130.42 disabled=no name=l2tp-out1 password=pass1 user=user1

/ip ipsec proposal

set [ find default=yes ] enc-algorithms=3des

/ip ipsec peer

add address=172.16.200.1/32 dpd-interval=disable-dpd dpd-maximum-failures=1 enc-algorithm=3des \

nat-traversal=no secret=1234

/ip ipsec policy

add dst-address=192.168.88.0/24 sa-dst-address=172.16.200.1 sa-src-address=172.16.200.2 src-address=\

172.16.88.0/24 tunnel=yes

/ip route

add distance=1 dst-address=192.168.88.0/24 gateway=172.16.200.1

Server

Client