MikroTik Proxy, Firewall, p2p, layer7

РЕСТРИКЦИИ В ЛАН МРЕЖАТА

Никога не съм бил привърженик на каквито и да са рестрикции спрямо потребителите в Интернет но по някой път се налага, особено когато става въпрос за работното място. Един служител с достъп до Интернет е постоянно атакуван от малки банерчета на различни онлайн магазини, игри, портали и социални мрежи. Една част от служителите не издържат и се подават на греха да поразцъкат фермата във facebook, да поразгледат какво ново предлага nike и adidas във sportsdirect или пък просто да претрепят няколкостотин чудовища във drakensang. Дори видях на запис как служителка знаейки, че е под видеонаблюдение всеки свободен за нея момент кликва ново табче в laredoute. Колкото и да се опитвам да не взема страна, работодателя с право се дразни. Няма как да се отрече, че това всъщност отнема вниманието, разконцентрирва и дори води до неадекватност в определни моменти а не както често съм чувал ,че напротив помагало защото за малко време развличало и така повдигало тонуса. Може би найстина е добра практика в дългия работен ден няколко релакса за 5-10 минути да прочетеш виц или да гледаш смешно клипче във vbox7 но не само теоретично от там се започва. 10-те минути стават 20 минути само докато посадиш зеленчуците във фермата, 30 минути за да доразгледаш снимките на близък приятел във facebook и недай си боже да минеш едно ниво в онлайн игра мина час а може и два …..

Както и да е, решението което ще предложа mikrotik proxy със сигурност не е най доброто защото в тази насока има доста професионални проекти задоволявайки на доста по ниско ниво и най претенциозните желания на клиента (в случая работодателя). Но все пак конфигурацията по долу е бързо и евтино решение от което може да се проследи ефекта и да се премине към по сериозен проект.

PROXY

Първата ни стъпка към mikrotik proxy е да разрешим прокси сървъра, да му кажем да слуша на порт 8080, да не да кешира данни на диска и кой е администратора към който трябва да се обръщат потребителите за евентуален проблем.

ip proxy set enabled=yes port=8080 cache-administrator="Samuil Arsov" cache-on-disk=no |

Тук следват самите правила. Първите три реда full_access са за потребители който не трябва да имат рестрикции. След това са домейните който не трябват да бъдат посещавани а на последно място са файловете който не трябва да преминават през mikrotik proxy сървъра.

/ip proxy access add action=allow comment=full_access1 disabled=no src-address=192.168.122.50 add action=allow comment=full_access2 disabled=no src-address=192.168.122.215 add action=allow comment=full_access3 disabled=no src-address=192.168.126.141 add action=deny disabled=no dst-host=facebook.com add action=deny disabled=no dst-host=*.facebook.com add action=deny disabled=no dst-host=twitter.com add action=deny disabled=no dst-host=*.twitter.com add action=deny disabled=no dst-host=imo.im add action=deny disabled=no dst-host=*.imo.im add action=deny disabled=no dst-host=aha.bg add action=deny disabled=no dst-host=*.aha.bg add action=deny disabled=no dst-host=elmaz.com add action=deny disabled=no dst-host=*.elmaz.com add action=deny disabled=no dst-host=gepime.com add action=deny disabled=no dst-host=*.gepime.com add action=deny disabled=no dst-host=mucunki.com add action=deny disabled=no dst-host=*.mucunki.com add action=deny disabled=no dst-host=arenabg.com add action=deny disabled=no dst-host=*.arenabg.com add action=deny disabled=no dst-host=zamunda.net add action=deny disabled=no dst-host=*.zamunda.net add action=deny disabled=no dst-host=sportsdirect.com add action=deny disabled=no dst-host=*.sportsdirect.com add action=deny disabled=no dst-host=laredoute.com add action=deny disabled=no dst-host=*laredoute.com add action=deny disabled=no dst-host=laredoute.fr add action=deny disabled=no dst-host=*laredoute.fr add action=deny disabled=no dst-host=vbox7.com add action=deny disabled=no dst-host=*.vbox7.com add action=deny disabled=no dst-host=youtube.com add action=deny disabled=no dst-host=*.youtube.com add action=deny disabled=no dst-host=mnogozle.com add action=deny disabled=no dst-host=*.mnogozle.com add action=deny disabled=no dst-host=logmein.com add action=deny disabled=no dst-host=*logmein.com add action=deny disabled=no dst-host=netlog.com add action=deny disabled=no dst-host=*.netlog.com add action=deny disabled=no dst-host=sibir.bg add action=deny disabled=no dst-host=*.sibir.bg add action=deny disabled=no dst-host=sladur.com add action=deny disabled=no dst-host=*.sladur.com add action=deny disabled=no dst-host=flirt4e.com add action=deny disabled=no dst-host=*.flirt4e.com add action=deny disabled=no dst-host=myspace.com add action=deny disabled=no dst-host=*.myspace.com add action=deny disabled=no dst-host=impulse.bg add action=deny disabled=no dst-host=*.impulse.bg add action=deny disabled=no dst-host=videofen.com add action=deny disabled=no dst-host=*.videofen.com add action=deny disabled=no dst-host=powershare-bg.com add action=deny disabled=no dst-host=*.powershare-bg.com add action=deny disabled=no dst-host=imdb.com add action=deny disabled=no dst-host=*.imdb.com add action=deny disabled=no dst-host=flash4e.com add action=deny disabled=no dst-host=*.flash4e.com add action=deny disabled=no dst-host=cinefish.bg add action=deny disabled=no dst-host=*.cinefish.bg add action=deny disabled=no dst-host=miniclip.com add action=deny disabled=no dst-host=*.miniclip.com add action=deny disabled=no dst-host=bgflash.com add action=deny disabled=no dst-host=*.bgflash.com add action=deny disabled=no dst-host=flash-igri.com add action=deny disabled=no dst-host=*.flash-igri.com add action=deny disabled=no dst-host=start.bg add action=deny disabled=no dst-host=*.start.bg add action=deny disabled=no dst-host=bgflash.com add action=deny disabled=no dst-host=*.bgflash.com add action=deny disabled=no dst-host=free.bg add action=deny disabled=no dst-host=*.free.bg add action=deny disabled=no dst-host=lafim.com add action=deny disabled=no dst-host=*.lafim.com add action=deny disabled=no dst-host=kefche.com add action=deny disabled=no dst-host=*.kefche.com add action=deny disabled=no dst-host=bgkef.com add action=deny disabled=no dst-host=*.bgkef.com add action=deny disabled=no dst-host=fun4e.com add action=deny disabled=no dst-host=*.fun4e.com add action=deny disabled=no dst-host=data.bg add action=deny disabled=no dst-host=*.data.bg add action=deny disabled=no dst-host=manicheta.com add action=deny disabled=no dst-host=*.manicheta.com add action=deny disabled=no dst-host=grabo.bg add action=deny disabled=no dst-host=*.grabo.bg add action=deny disabled=no dst-host=bezplatno.net add action=deny disabled=no dst-host=*.bezplatno.net add action=deny disabled=no dst-host=bezplatno.net add action=deny disabled=no dst-host=*.bezplatno.net add action=deny disabled=no dst-host=eurofootball.bg add action=deny disabled=no dst-host=*.eurofootball.bg add action=deny disabled=no dst-host=gong.bg add action=deny disabled=no dst-host=*.gong.bg add action=deny disabled=no dst-host=sportal.bg add action=deny disabled=no dst-host=*.sportal.bg add action=deny disabled=no dst-host=y8.com add action=deny disabled=no dst-host=*radio* add action=deny disabled=no dst-host=*sex* add action=deny disabled=no dst-host=*tube* add action=deny disabled=no dst-host=*porn* add action=deny disabled=no dst-host=*xxx* add action=deny disabled=no path=*.mp3 add action=deny disabled=no path=*.wav add action=deny disabled=no path=*.wmv add action=deny disabled=no path=*.avi add action=deny disabled=no path=*.torrent add action=deny disabled=no path=*.mkv add action=deny disabled=no path=*.swf add action=deny disabled=no path=*.mp4 add action=deny disabled=no path=*.flv |

REDIRECT

Трябва да се има впредвид, че преди да настроим mikrotik proxy сървъра имаме работещ конфигуриран рутер с NAT и потребители който ползват Интернет зад него. Стъпките показани до тук са при работеща вече конфигурация и за да потече трафик през поксито трябва да добавим един ред във firewall с който да пренасочим трафика през порт 80 към 8080 както и да укажем само от коя мрежа да става това (в случая потребителската е 192.168.0.0/16).

/ip firewall nat add action=redirect chain=dstnat disabled=no dst-port=80 protocol=tcp src-address=192.168.0.0/16 to-addresses=0.0.0.0 to-ports=8080 |

INPUT

mikrotik proxy сървъра не трява да се вижда от Интернет, в противен случай всеки извън нашата локална мрежа ще може да се възползва от него. Затова забраняваме порт 8080 от към WAN интерфейса.

ip firewall filter add action=drop chain=input disabled=no dst-port=8080 in-interface=ether1-wan protocol=tcp |

FORWARD

Има някои услуги които не могат да се забранят през mikrotik proxy сървъра като remote desktop или клиенстка онлайн игра която ползва различни сървъри и портове. Тези рестрикции ще ги изпълним с firewall.

Разбира се в конфигурацията по долу с първите три реда не трябва да забравяме потребителите които ще имат пълен достъп до Интернет(указахме ги по горе в прокси сървъра с full_access) затова при тях политиката е action=accept а на всички останали е action=drop.

Четвъртия ред е забраната на портове който преминават през рутера без участието на прокси сървъра. В този ред има портове като 3128 или 8080 които могат да бъдат други прокси сървъри в Интернет и нашите потребители може да се възползват от тях.

Oстаналите редове са мрежи на който собствениците предлагат услуги които не искаме нашите потребители да ползват.

/ip firewall filter add action=accept chain=forward disabled=no src-address=192.168.122.50 add action=accept chain=forward disabled=no src-address=192.168.122.215 add action=accept chain=forward disabled=no src-address=192.168.126.141 add action=drop chain=forward disabled=no dst-port=3128,3129,3389,8000,8080,8888,8890,9000,10000,5881 protocol=tcp add action=drop chain=forward comment=LOGMAIN disabled=no dst-address=212.118.234.0/24 dst-port=443 protocol=tcp add action=drop chain=forward comment=LOGMAIN disabled=no dst-address=64.74.103.0/24 dst-port=443 protocol=tcp add action=drop chain=forward comment=FACEBOOK disabled=no dst-address=69.63.0.0/16 add action=drop chain=forward comment=FACEBOOK disabled=no dst-address=204.15.0.0/16 add action=drop chain=forward comment=FACEBOOK disabled=no dst-address=69.171.0.0/16 add action=drop chain=forward comment=BIGPOINT disabled=no dst-address=62.146.0.0/16 add action=drop chain=forward comment=BIGPOINT disabled=no dst-address=178.132.240.0/24 add action=drop chain=forward comment=BLIZZARD disabled=no dst-address=80.239.160.0/19 add action=drop chain=forward comment=TEAMVIEWER disabled=no dst-address=46.163.64.0/18 add action=drop chain=forward comment=TEAMVIEWER disabled=no dst-address=87.230.0.0/17 add action=drop chain=forward comment=MSN disabled=no protocol=tcp dst-port=1863,6891-6900,7001 add action=drop chain=forward comment=MSN disabled=no protocol=udp dst-port=6901 add action=drop chain=forward comment=MIRC protocol=tcp dst-port=6665-7000 |

VPN

Възможно е някой от нашите потребители да реши да вдигне VPN с домашния си компютър вкъщи или пък към друг VPN сървър в Интернет. Естествено в такъв случай всички наши забрани ще отпаднат защото преминавайки пакетите през VPN на потребителя няма да преминават през проксито. Затова трябва да забраним тази услуга в MikroTik която е пусната по подразбиране.

ip firewall service-port disable pptp ip firewall filter add chain=forward protocol=gre action=drop disabled=no |

IRC

Същото можем и да направим и с IRC

ip firewall service-port disable irc |

Важно е да се знае, че както за pptp така и за IRC става въпрос за пакети които преминават само през ядрото на рутера. Ако IRC сървъра е в локалната мрежа тези правила не важат.

DNS

Тъй като това е нашата локална мрежа (LAN) нашият рутер е DHCP сървър който раздава ип адреси и съответно е DNS сървър. С този факт ние можем да си позволим да променяме DNS записите на определени сайтове които не искаме нашите потребители да посещават. Има вариант обаче някои от нашите потребители да си въведат ръчно DNS сървъри от Интернет и така да заобиколят нашите записи. Затова с последния ред в защитната стена ще забраним да преминават през ядрото на рутера пакети на порт 53.

/ip dns static add address=127.0.0.1 disabled=no name=".*\\(^\\|\\.\\)teamviewer\\.com" ttl=1d add address=127.0.0.1 disabled=no name=".*\\(^\\|\\.\\)dyngate\\.com" ttl=1d add address=127.0.0.1 disabled=no name=".*\\(^\\|\\.\\)facebook\\.com" ttl=1d add address=127.0.0.1 disabled=no name=".*\\(^\\|\\.\\)twitter\\.com" ttl=1d add address=127.0.0.1 disabled=no name=".*\\(^\\|\\.\\)arenabg\\.com" ttl=1d add address=127.0.0.1 disabled=no name=".*\\(^\\|\\.\\)zamunda\\.net" ttl=1d add address=127.0.0.1 disabled=no name=".*\\(^\\|\\.\\)axelbg\\.net" ttl=1d add address=127.0.0.1 disabled=no name=".*\\(^\\|\\.\\)skype\\.com" ttl=1d add address=127.0.0.1 disabled=no name=".*\\(^\\|\\.\\)utorrent\\.com" ttl=1d add address=127.0.0.1 disabled=no name=".*\\(^\\|\\.\\)vuze\\.com" ttl=1d add address=127.0.0.1 disabled=no name=".*\\(^\\|\\.\\)bitcomet\\.org" ttl=1d add address=127.0.0.1 disabled=no name=".*\\(^\\|\\.\\)bitcomet\\.com" ttl=1d add address=127.0.0.1 disabled=no name=".*\\(^\\|\\.\\)bitcomet\\.net" ttl=1d ip firewall filter add chain=forward action=drop port=53 protocol=udp disabled=no |

layer7

Разбира се, не на последно място трябва да обърнем внимание и на layer7 трафика. Тук рутера ще се опита да разпознае пакетите адресирани от приложенията по долу и да ги блокира. layer7 е 7-мия слой в мрежовия OSI модел който обяснява на какъв принцип работи мрежата. В 7-ият последен слой (application layer) работят програмите (приложенията)

Голяма част от програмите са така наречените умни приложения. Тези приложения трудно се проследяват защото често си сменят портовете или пък ползват различни централизирани сървъри.

ip firewall layer7-protocol add name=quake-halflife regexp="^\\xff\\xff\\xff\\xffget(info|challenge)" ip firewall filter add chain=forward layer7-protocol=quake-halflife action=drop comment=quake-halflife ip firewall layer7-protocol add name=jabber regexp="<stream:stream[\t-\r ][ -~]*[\t-\r ]xmlns=['\"]jabber" ip firewall filter add chain=forward layer7-protocol=jabber action=drop comment=jabber ip firewall layer7-protocol add name=doom3 regexp="^\\xff\\xffchallenge" ip firewall filter add chain=forward layer7-protocol=doom3 action=drop comment=doom3 ip firewall layer7-protocol add name=msn-filetransfer regexp="^(ver [ -~]*msnftp\\x0d\\x0aver msnftp\\x0d\\x0ausr|method msnmsgr:)" [admin@shipka] > ip firewall filter add chain=forward layer7-protocol=msn-filetransfer action=drop comment=msn-filetransfer ip firewall layer7-protocol add name=msnmessenger regexp="ver [0-9]+ msnp[1-9][0-9]\? [\\x09-\\x0d -~]*cvr0\\x0d\\x0a\$|usr 1 [!-~]+ [0-9. ]+\\x0d\\x0a\$|ans 1 [!-~]+ [0-9. ]+\\x0d\\x0a\$" ip firewall filter add chain=forward layer7-protocol=msnmessenger action=drop comment=msnmessenger ip firewall layer7-protocol add name=yahoo regexp="^(ymsg|ypns|yhoo).\?.\?.\?.\?.\?.\?.\?[lwt].*\\xc0\\x80" ip firewall filter add chain=forward layer7-protocol=yahoo action=drop comment=yahoo ip firewall layer7-protocol add name=irc regexp="^(nick[\\x09-\\x0d -~]*user[\\x09-\\x0d -~]*:|user[\\x09-\\x0d -~]*:[\\x02-\\x0d -~]*nick[\\x09-\\x0d -~]*\\x0d\\x0a)" ip firewall filter add chain=forward layer7-protocol=irc action=drop comment=irc ip firewall layer7-protocol add name=counterstrike-source regexp="^\\xff\\xff\\xff\\xff.*cstrikeCounter-Strike" ip firewall filter add chain=forward layer7-protocol=counterstrike-source action=drop comment=counterstrike-source ip firewall layer7-protocol add name=halflife2-deathmatch regexp="^\\xff\\xff\\xff\\xff.*hl2mpDeathmatch" ip firewall filter add chain=forward layer7-protocol=halflife2-deathmatch action=drop comment=halflife2-deathmatch ip firewall layer7-protocol add name=radmin regexp="^\\x01\\x01(\\x08\\x08|\\x1b\\x1b)\$" ip firewall filter add chain=forward layer7-protocol=radmin action=drop comment=radmin ip firewall layer7-protocol add name=vnc regexp="^rfb 00[1-9]\\.00[0-9]\\x0a\$" ip firewall filter add chain=forward layer7-protocol=vnc action=drop comment=vnc ip firewall layer7-protocol add name=shoutcast regexp="icy [1-5][0-9][0-9] [\t-\r -~]*(content-type:audio|icy-)" ip firewall filter add chain=forward layer7-protocol=shoutcast action=drop comment=shoutcast ip firewall layer7-protocol add name=aim regexp="^(\\*[\01\02].*\03\0B|\\*\01.\?.\?.\?.\?\01)|flapon|toc_signon.*0x" ip firewall filter add chain=forward layer7-protocol=aim action=drop comment=aim ip firewall layer7-protocol add name=ciscovpn regexp="^\01\F4\01\F4" ip firewall filter add chain=forward layer7-protocol=ciscovpn action=drop comment=ciscovpn |

p2p

Въпреки, че през прокси сме забранили преминаването на файл с разширение .torrent потребителя винаги намира начин да си набави такъв, дали “зипнат” през пощата или дори да си го донесе от тях на “флашката”. Искам да сме наясно, че примера по долу не работи на 100% но да речем на 70% при мен със сигурност.

/ip firewall layer7-protocol add name=torrentsites regexp="^.*(get|GET).+(torrent| zamunda|arenabg|axelbg|\ thepiratebay|isohunt|entertane|demonoid|btjunkie|mininova|flixflux|\ torrentz|vertor|h33t|btscene|bitunity|bittoxic|thunderbytes|\ entertane|zoozle|vcdq|bitnova|bitsoup|meganova|fulldls|btbot|\ flixflux|seedpeer|fenopy|gpirate|commonbits).*\$" /ip firewall filter add chain=forward layer7-protocol=torrentsites action=drop comment=torrentsites add chain=forward protocol=17 dst-port=53 layer7-protocol=torrentsites action=drop comment=dropDNS add chain=forward content=torrent action=drop comment=keyword_drop add chain=forward content=tracker action=drop comment=trackers_drop add chain=forward content=getpeers action=drop comment=get_peers_drop add chain=forward content=info_hash action=drop comment=info_hash_drop add chain=forward content=announce_peers action=drop comment=announce_peers_drop |

С това правило ще се опитаме да разпознаем всичкия p2p трафик и да го спрем. Тук също няма да има 100% сигурност по ред причини: нова версия на торент, протокола, криптиране на трафика на клиента и ред други.

ip firewall filter add chain=forward p2p=all-p2p action=drop |

SKYPE

Тъй като Skype както работи в Layer7 така е и p2p програма е най “умното приложение” което съм виждал досега. От една страна Skype се свързва с така наречените Нодове (различни сървъри в Интернет) на случаен съгласуван порт а от друга дори и да не намери НОД търси друг клиент в мрежата който да стане донор и така трафика протича през него.

/ip firewall layer7-protocol add comment="" name=skypeout regexp="^(\\x01.\?.\?.\?.\?.\?.\?.\?.\?\\x01|\\x0\ 2.\?.\?.\?.\?.\?.\?.\?.\?\\x02|\\x03.\?.\?.\?.\?.\?.\?.\?.\?\\x03|\\x04.\?\ .\?.\?.\?.\?.\?.\?.\?\\x04|\\x05.\?.\?.\?.\?.\?.\?.\?.\?\\x05|\\x06.\?.\?.\ \?.\?.\?.\?.\?.\?\\x06|\\x07.\?.\?.\?.\?.\?.\?.\?.\?\\x07|\\x08.\?.\?.\?.\ \?.\?.\?.\?.\?\\x08|\\x09.\?.\?.\?.\?.\?.\?.\?.\?\\x09|\\x0a.\?.\?.\?.\?.\ \?.\?.\?.\?\\x0a|\\x0b.\?.\?.\?.\?.\?.\?.\?.\?\\x0b|\\x0c.\?.\?.\?.\?.\?.\ \?.\?.\?\\x0c|\\x0d.\?.\?.\?.\?.\?.\?.\?.\?\\x0d|\\x0e.\?.\?.\?.\?.\?.\?.\ \?.\?\\x0e|\\x0f.\?.\?.\?.\?.\?.\?.\?.\?\\x0f|\\x10.\?.\?.\?.\?.\?.\?.\?.\ \?\\x10|\\x11.\?.\?.\?.\?.\?.\?.\?.\?\\x11|\\x12.\?.\?.\?.\?.\?.\?.\?.\?\\\ x12|\\x13.\?.\?.\?.\?.\?.\?.\?.\?\\x13|\\x14.\?.\?.\?.\?.\?.\?.\?.\?\\x14|\ \\x15.\?.\?.\?.\?.\?.\?.\?.\?\\x15|\\x16.\?.\?.\?.\?.\?.\?.\?.\?\\x16|\\x1\ 7.\?.\?.\?.\?.\?.\?.\?.\?\\x17|\\x18.\?.\?.\?.\?.\?.\?.\?.\?\\x18|\\x19.\?\ .\?.\?.\?.\?.\?.\?.\?\\x19|\\x1a.\?.\?.\?.\?.\?.\?.\?.\?\\x1a|\\x1b.\?.\?.\ \?.\?.\?.\?.\?.\?\\x1b|\\x1c.\?.\?.\?.\?.\?.\?.\?.\?\\x1c|\\x1d.\?.\?.\?.\ \?.\?.\?.\?.\?\\x1d|\\x1e.\?.\?.\?.\?.\?.\?.\?.\?\\x1e|\\x1f.\?.\?.\?.\?.\ \?.\?.\?.\?\\x1f|\\x20.\?.\?.\?.\?.\?.\?.\?.\?\\x20|\\x21.\?.\?.\?.\?.\?.\ \?.\?.\?\\x21|\\x22.\?.\?.\?.\?.\?.\?.\?.\?\\x22|\\x23.\?.\?.\?.\?.\?.\?.\ \?.\?\\x23|\\\$.\?.\?.\?.\?.\?.\?.\?.\?\\\$|\\x25.\?.\?.\?.\?.\?.\?.\?.\?\ \\x25|\\x26.\?.\?.\?.\?.\?.\?.\?.\?\\x26|\\x27.\?.\?.\?.\?.\?.\?.\?.\?\\x2\ 7|\\(.\?.\?.\?.\?.\?.\?.\?.\?\\(|\\).\?.\?.\?.\?.\?.\?.\?.\?\\)|\\*.\?.\?.\ \?.\?.\?.\?.\?.\?\\*|\\+.\?.\?.\?.\?.\?.\?.\?.\?\\+|\\x2c.\?.\?.\?.\?.\?.\ \?.\?.\?\\x2c|\\x2d.\?.\?.\?.\?.\?.\?.\?.\?\\x2d|\\..\?.\?.\?.\?.\?.\?.\?.\ \?\\.|\\x2f.\?.\?.\?.\?.\?.\?.\?.\?\\x2f|\\x30.\?.\?.\?.\?.\?.\?.\?.\?\\x3\ 0|\\x31.\?.\?.\?.\?.\?.\?.\?.\?\\x31|\\x32.\?.\?.\?.\?.\?.\?.\?.\?\\x32|\\\ x33.\?.\?.\?.\?.\?.\?.\?.\?\\x33|\\x34.\?.\?.\?.\?.\?.\?.\?.\?\\x34|\\x35.\ \?.\?.\?.\?.\?.\?.\?.\?\\x35|\\x36.\?.\?.\?.\?.\?.\?.\?.\?\\x36|\\x37.\?.\ \?.\?.\?.\?.\?.\?.\?\\x37|\\x38.\?.\?.\?.\?.\?.\?.\?.\?\\x38|\\x39.\?.\?.\ \?.\?.\?.\?.\?.\?\\x39|\\x3a.\?.\?.\?.\?.\?.\?.\?.\?\\x3a|\\x3b.\?.\?.\?.\ \?.\?.\?.\?.\?\\x3b|\\x3c.\?.\?.\?.\?.\?.\?.\?.\?\\x3c|\\x3d.\?.\?.\?.\?.\ \?.\?.\?.\?\\x3d|\\x3e.\?.\?.\?.\?.\?.\?.\?.\?\\x3e|\\\?.\?.\?.\?.\?.\?.\?\ .\?.\?\\\?|\\x40.\?.\?.\?.\?.\?.\?.\?.\?\\x40|\\x41.\?.\?.\?.\?.\?.\?.\?.\ \?\\x41|\\x42.\?.\?.\?.\?.\?.\?.\?.\?\\x42|\\x43.\?.\?.\?.\?.\?.\?.\?.\?\\\ x43|\\x44.\?.\?.\?.\?.\?.\?.\?.\?\\x44|\\x45.\?.\?.\?.\?.\?.\?.\?.\?\\x45|\ \\x46.\?.\?.\?.\?.\?.\?.\?.\?\\x46|\\x47.\?.\?.\?.\?.\?.\?.\?.\?\\x47|\\x4\ 8.\?.\?.\?.\?.\?.\?.\?.\?\\x48|\\x49.\?.\?.\?.\?.\?.\?.\?.\?\\x49|\\x4a.\?\ .\?.\?.\?.\?.\?.\?.\?\\x4a|\\x4b.\?.\?.\?.\?.\?.\?.\?.\?\\x4b|\\x4c.\?.\?.\ \?.\?.\?.\?.\?.\?\\x4c|\\x4d.\?.\?.\?.\?.\?.\?.\?.\?\\x4d|\\x4e.\?.\?.\?.\ \?.\?.\?.\?.\?\\x4e|\\x4f.\?.\?.\?.\?.\?.\?.\?.\?\\x4f|\\x50.\?.\?.\?.\?.\ \?.\?.\?.\?\\x50|\\x51.\?.\?.\?.\?.\?.\?.\?.\?\\x51|\\x52.\?.\?.\?.\?.\?.\ \?.\?.\?\\x52|\\x53.\?.\?.\?.\?.\?.\?.\?.\?\\x53|\\x54.\?.\?.\?.\?.\?.\?.\ \?.\?\\x54|\\x55.\?.\?.\?.\?.\?.\?.\?.\?\\x55|\\x56.\?.\?.\?.\?.\?.\?.\?.\ \?\\x56|\\x57.\?.\?.\?.\?.\?.\?.\?.\?\\x57|\\x58.\?.\?.\?.\?.\?.\?.\?.\?\\\ x58|\\x59.\?.\?.\?.\?.\?.\?.\?.\?\\x59|\\x5a.\?.\?.\?.\?.\?.\?.\?.\?\\x5a|\ \\[.\?.\?.\?.\?.\?.\?.\?.\?\\[|\\\\.\?.\?.\?.\?.\?.\?.\?.\?\\\\|\\].\?.\?.\ \?.\?.\?.\?.\?.\?\\]|\\^.\?.\?.\?.\?.\?.\?.\?.\?\\^|\\x5f.\?.\?.\?.\?.\?.\ \?.\?.\?\\x5f|\\x60.\?.\?.\?.\?.\?.\?.\?.\?\\x60|\\x61.\?.\?.\?.\?.\?.\?.\ \?.\?\\x61|\\x62.\?.\?.\?.\?.\?.\?.\?.\?\\x62|\\x63.\?.\?.\?.\?.\?.\?.\?.\ \?\\x63|\\x64.\?.\?.\?.\?.\?.\?.\?.\?\\x64|\\x65.\?.\?.\?.\?.\?.\?.\?.\?\\\ x65|\\x66.\?.\?.\?.\?.\?.\?.\?.\?\\x66|\\x67.\?.\?.\?.\?.\?.\?.\?.\?\\x67|\ \\x68.\?.\?.\?.\?.\?.\?.\?.\?\\x68|\\x69.\?.\?.\?.\?.\?.\?.\?.\?\\x69|\\x6\ a.\?.\?.\?.\?.\?.\?.\?.\?\\x6a|\\x6b.\?.\?.\?.\?.\?.\?.\?.\?\\x6b|\\x6c.\?\ .\?.\?.\?.\?.\?.\?.\?\\x6c|\\x6d.\?.\?.\?.\?.\?.\?.\?.\?\\x6d|\\x6e.\?.\?.\ \?.\?.\?.\?.\?.\?\\x6e|\\x6f.\?.\?.\?.\?.\?.\?.\?.\?\\x6f|\\x70.\?.\?.\?.\ \?.\?.\?.\?.\?\\x70|\\x71.\?.\?.\?.\?.\?.\?.\?.\?\\x71|\\x72.\?.\?.\?.\?.\ \?.\?.\?.\?\\x72|\\x73.\?.\?.\?.\?.\?.\?.\?.\?\\x73|\\x74.\?.\?.\?.\?.\?.\ \?.\?.\?\\x74|\\x75.\?.\?.\?.\?.\?.\?.\?.\?\\x75|\\x76.\?.\?.\?.\?.\?.\?.\ \?.\?\\x76|\\x77.\?.\?.\?.\?.\?.\?.\?.\?\\x77|\\x78.\?.\?.\?.\?.\?.\?.\?.\ \?\\x78|\\x79.\?.\?.\?.\?.\?.\?.\?.\?\\x79|\\x7a.\?.\?.\?.\?.\?.\?.\?.\?\\\ x7a|\\{.\?.\?.\?.\?.\?.\?.\?.\?\\{|\\|.\?.\?.\?.\?.\?.\?.\?.\?\\||\\}.\?.\ \?.\?.\?.\?.\?.\?.\?\\}|\\x7e.\?.\?.\?.\?.\?.\?.\?.\?\\x7e|\\x7f.\?.\?.\?.\ \?.\?.\?.\?.\?\\x7f|\\x80.\?.\?.\?.\?.\?.\?.\?.\?\\x80|\\x81.\?.\?.\?.\?.\ \?.\?.\?.\?\\x81|\\x82.\?.\?.\?.\?.\?.\?.\?.\?\\x82|\\x83.\?.\?.\?.\?.\?.\ \?.\?.\?\\x83|\\x84.\?.\?.\?.\?.\?.\?.\?.\?\\x84|\\x85.\?.\?.\?.\?.\?.\?.\ \?.\?\\x85|\\x86.\?.\?.\?.\?.\?.\?.\?.\?\\x86|\\x87.\?.\?.\?.\?.\?.\?.\?.\ \?\\x87|\\x88.\?.\?.\?.\?.\?.\?.\?.\?\\x88|\\x89.\?.\?.\?.\?.\?.\?.\?.\?\\\ x89|\\x8a.\?.\?.\?.\?.\?.\?.\?.\?\\x8a|\\x8b.\?.\?.\?.\?.\?.\?.\?.\?\\x8b|\ \\x8c.\?.\?.\?.\?.\?.\?.\?.\?\\x8c|\\x8d.\?.\?.\?.\?.\?.\?.\?.\?\\x8d|\\x8\ e.\?.\?.\?.\?.\?.\?.\?.\?\\x8e|\\x8f.\?.\?.\?.\?.\?.\?.\?.\?\\x8f|\\x90.\?\ .\?.\?.\?.\?.\?.\?.\?\\x90|\\x91.\?.\?.\?.\?.\?.\?.\?.\?\\x91|\\x92.\?.\?.\ \?.\?.\?.\?.\?.\?\\x92|\\x93.\?.\?.\?.\?.\?.\?.\?.\?\\x93|\\x94.\?.\?.\?.\ \?.\?.\?.\?.\?\\x94|\\x95.\?.\?.\?.\?.\?.\?.\?.\?\\x95|\\x96.\?.\?.\?.\?.\ \?.\?.\?.\?\\x96|\\x97.\?.\?.\?.\?.\?.\?.\?.\?\\x97|\\x98.\?.\?.\?.\?.\?.\ \?.\?.\?\\x98|\\x99.\?.\?.\?.\?.\?.\?.\?.\?\\x99|\\x9a.\?.\?.\?.\?.\?.\?.\ \?.\?\\x9a|\\x9b.\?.\?.\?.\?.\?.\?.\?.\?\\x9b|\\x9c.\?.\?.\?.\?.\?.\?.\?.\ \?\\x9c|\\x9d.\?.\?.\?.\?.\?.\?.\?.\?\\x9d|\\x9e.\?.\?.\?.\?.\?.\?.\?.\?\\\ x9e|\\x9f.\?.\?.\?.\?.\?.\?.\?.\?\\x9f|\\xa0.\?.\?.\?.\?.\?.\?.\?.\?\\xa0|\ \\xa1.\?.\?.\?.\?.\?.\?.\?.\?\\xa1|\\xa2.\?.\?.\?.\?.\?.\?.\?.\?\\xa2|\\xa\ 3.\?.\?.\?.\?.\?.\?.\?.\?\\xa3|\\xa4.\?.\?.\?.\?.\?.\?.\?.\?\\xa4|\\xa5.\?\ .\?.\?.\?.\?.\?.\?.\?\\xa5|\\xa6.\?.\?.\?.\?.\?.\?.\?.\?\\xa6|\\xa7.\?.\?.\ \?.\?.\?.\?.\?.\?\\xa7|\\xa8.\?.\?.\?.\?.\?.\?.\?.\?\\xa8|\\xa9.\?.\?.\?.\ \?.\?.\?.\?.\?\\xa9|\\xaa.\?.\?.\?.\?.\?.\?.\?.\?\\xaa|\\xab.\?.\?.\?.\?.\ \?.\?.\?.\?\\xab|\\xac.\?.\?.\?.\?.\?.\?.\?.\?\\xac|\\xad.\?.\?.\?.\?.\?.\ \?.\?.\?\\xad|\\xae.\?.\?.\?.\?.\?.\?.\?.\?\\xae|\\xaf.\?.\?.\?.\?.\?.\?.\ \?.\?\\xaf|\\xb0.\?.\?.\?.\?.\?.\?.\?.\?\\xb0|\\xb1.\?.\?.\?.\?.\?.\?.\?.\ \?\\xb1|\\xb2.\?.\?.\?.\?.\?.\?.\?.\?\\xb2|\\xb3.\?.\?.\?.\?.\?.\?.\?.\?\\\ xb3|\\xb4.\?.\?.\?.\?.\?.\?.\?.\?\\xb4|\\xb5.\?.\?.\?.\?.\?.\?.\?.\?\\xb5|\ \\xb6.\?.\?.\?.\?.\?.\?.\?.\?\\xb6|\\xb7.\?.\?.\?.\?.\?.\?.\?.\?\\xb7|\\xb\ 8.\?.\?.\?.\?.\?.\?.\?.\?\\xb8|\\xb9.\?.\?.\?.\?.\?.\?.\?.\?\\xb9|\\xba.\?\ .\?.\?.\?.\?.\?.\?.\?\\xba|\\xbb.\?.\?.\?.\?.\?.\?.\?.\?\\xbb|\\xbc.\?.\?.\ \?.\?.\?.\?.\?.\?\\xbc|\\xbd.\?.\?.\?.\?.\?.\?.\?.\?\\xbd|\\xbe.\?.\?.\?.\ \?.\?.\?.\?.\?\\xbe|\\xbf.\?.\?.\?.\?.\?.\?.\?.\?\\xbf|\\xc0.\?.\?.\?.\?.\ \?.\?.\?.\?\\xc0|\\xc1.\?.\?.\?.\?.\?.\?.\?.\?\\xc1|\\xc2.\?.\?.\?.\?.\?.\ \?.\?.\?\\xc2|\\xc3.\?.\?.\?.\?.\?.\?.\?.\?\\xc3|\\xc4.\?.\?.\?.\?.\?.\?.\ \?.\?\\xc4|\\xc5.\?.\?.\?.\?.\?.\?.\?.\?\\xc5|\\xc6.\?.\?.\?.\?.\?.\?.\?.\ \?\\xc6|\\xc7.\?.\?.\?.\?.\?.\?.\?.\?\\xc7|\\xc8.\?.\?.\?.\?.\?.\?.\?.\?\\\ xc8|\\xc9.\?.\?.\?.\?.\?.\?.\?.\?\\xc9|\\xca.\?.\?.\?.\?.\?.\?.\?.\?\\xca|\ \\xcb.\?.\?.\?.\?.\?.\?.\?.\?\\xcb|\\xcc.\?.\?.\?.\?.\?.\?.\?.\?\\xcc|\\xc\ d.\?.\?.\?.\?.\?.\?.\?.\?\\xcd|\\xce.\?.\?.\?.\?.\?.\?.\?.\?\\xce|\\xcf.\?\ .\?.\?.\?.\?.\?.\?.\?\\xcf|\\xd0.\?.\?.\?.\?.\?.\?.\?.\?\\xd0|\\xd1.\?.\?.\ \?.\?.\?.\?.\?.\?\\xd1|\\xd2.\?.\?.\?.\?.\?.\?.\?.\?\\xd2|\\xd3.\?.\?.\?.\ \?.\?.\?.\?.\?\\xd3|\\xd4.\?.\?.\?.\?.\?.\?.\?.\?\\xd4|\\xd5.\?.\?.\?.\?.\ \?.\?.\?.\?\\xd5|\\xd6.\?.\?.\?.\?.\?.\?.\?.\?\\xd6|\\xd7.\?.\?.\?.\?.\?.\ \?.\?.\?\\xd7|\\xd8.\?.\?.\?.\?.\?.\?.\?.\?\\xd8|\\xd9.\?.\?.\?.\?.\?.\?.\ \?.\?\\xd9|\\xda.\?.\?.\?.\?.\?.\?.\?.\?\\xda|\\xdb.\?.\?.\?.\?.\?.\?.\?.\ \?\\xdb|\\xdc.\?.\?.\?.\?.\?.\?.\?.\?\\xdc|\\xdd.\?.\?.\?.\?.\?.\?.\?.\?\\\ xdd|\\xde.\?.\?.\?.\?.\?.\?.\?.\?\\xde|\\xdf.\?.\?.\?.\?.\?.\?.\?.\?\\xdf|\ \\xe0.\?.\?.\?.\?.\?.\?.\?.\?\\xe0|\\xe1.\?.\?.\?.\?.\?.\?.\?.\?\\xe1|\\xe\ 2.\?.\?.\?.\?.\?.\?.\?.\?\\xe2|\\xe3.\?.\?.\?.\?.\?.\?.\?.\?\\xe3|\\xe4.\?\ .\?.\?.\?.\?.\?.\?.\?\\xe4|\\xe5.\?.\?.\?.\?.\?.\?.\?.\?\\xe5|\\xe6.\?.\?.\ \?.\?.\?.\?.\?.\?\\xe6|\\xe7.\?.\?.\?.\?.\?.\?.\?.\?\\xe7|\\xe8.\?.\?.\?.\ \?.\?.\?.\?.\?\\xe8|\\xe9.\?.\?.\?.\?.\?.\?.\?.\?\\xe9|\\xea.\?.\?.\?.\?.\ \?.\?.\?.\?\\xea|\\xeb.\?.\?.\?.\?.\?.\?.\?.\?\\xeb|\\xec.\?.\?.\?.\?.\?.\ \?.\?.\?\\xec|\\xed.\?.\?.\?.\?.\?.\?.\?.\?\\xed|\\xee.\?.\?.\?.\?.\?.\?.\ \?.\?\\xee|\\xef.\?.\?.\?.\?.\?.\?.\?.\?\\xef|\\xf0.\?.\?.\?.\?.\?.\?.\?.\ \?\\xf0|\\xf1.\?.\?.\?.\?.\?.\?.\?.\?\\xf1|\\xf2.\?.\?.\?.\?.\?.\?.\?.\?\\\ xf2|\\xf3.\?.\?.\?.\?.\?.\?.\?.\?\\xf3|\\xf4.\?.\?.\?.\?.\?.\?.\?.\?\\xf4|\ \\xf5.\?.\?.\?.\?.\?.\?.\?.\?\\xf5|\\xf6.\?.\?.\?.\?.\?.\?.\?.\?\\xf6|\\xf\ 7.\?.\?.\?.\?.\?.\?.\?.\?\\xf7|\\xf8.\?.\?.\?.\?.\?.\?.\?.\?\\xf8|\\xf9.\?\ .\?.\?.\?.\?.\?.\?.\?\\xf9|\\xfa.\?.\?.\?.\?.\?.\?.\?.\?\\xfa|\\xfb.\?.\?.\ \?.\?.\?.\?.\?.\?\\xfb|\\xfc.\?.\?.\?.\?.\?.\?.\?.\?\\xfc|\\xfd.\?.\?.\?.\ \?.\?.\?.\?.\?\\xfd|\\xfe.\?.\?.\?.\?.\?.\?.\?.\?\\xfe|\\xff.\?.\?.\?.\?.\ \?.\?.\?.\?\\xff)" add comment="" name=skypetoskype regexp="^..\\x02............." /ip firewall filter add action=drop layer7-protocol=skypeout chain=forward disabled=no add action=drop layer7-protocol=skypetoskype chain=forward disabled=no |

MONITORING

След като конфигурирахме рутера до тук ще имаме нужда от някаква статистика:

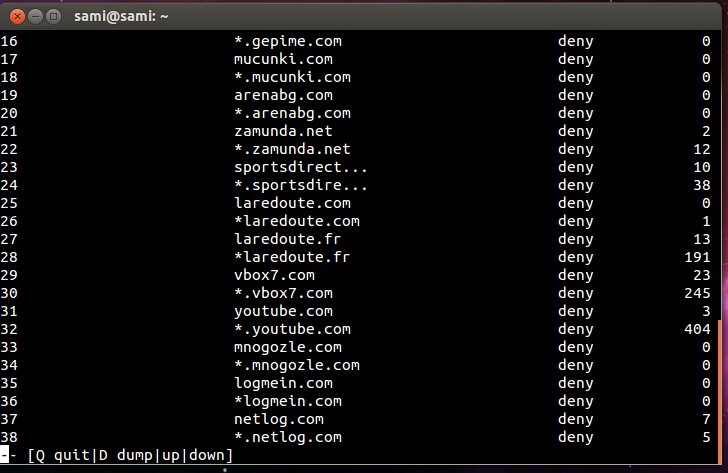

В най десния ред виждаме колко опита е имало за отваряне на определен сайт.

ip proxy access print |

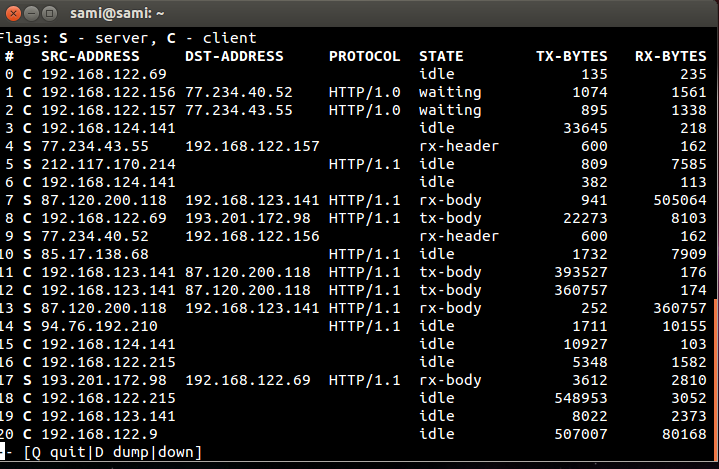

Тук виждаме реалните конекции които минават през прокси сървъра.

ip proxy connections print |

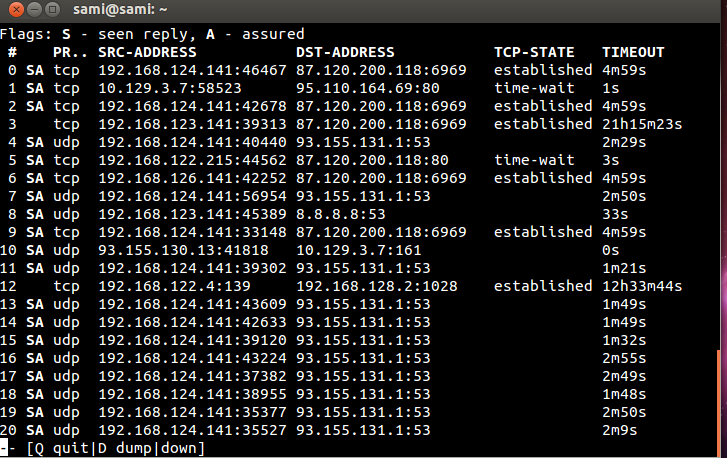

Тук също виждаме реалните конекции но с тази разлика, че виждаме всички а не само тези които преминават през прокси сървъра.

ip firewall connection print |

Листваме правилата в защитната стена.

ip firewall filter print |

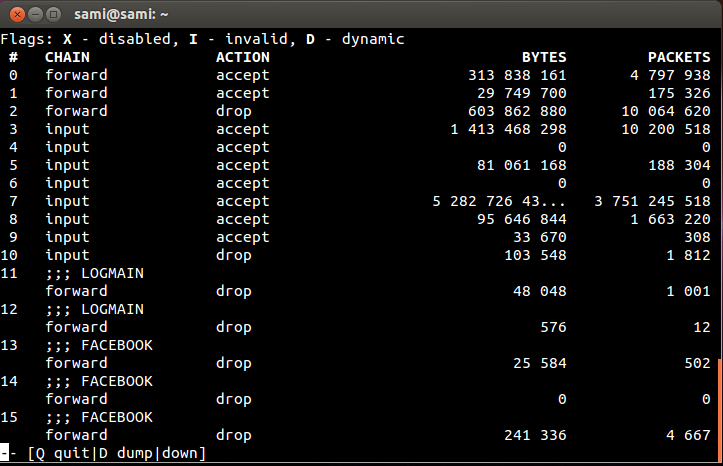

А тук виждаме колко трафик и пакети преминават през правилата на защитната стена.

ip firewall filter stats print |

В заключение искам пак да повторя, че показаните тук рестрикции са просто един базов пример и винаги има някакъв трик или технология за заобикалянето и като някакъв вид VPN или “умно” приложение но от една страна потребителят трябва да има нужните знания и ресурс а от друга винаги има възможност за по професионално решение на проблема.

MikroTik Proxy, Firewall, p2p, layer7

За спорта можеш и да забраниш пинга.Все пак и върху него могат да се пущат тунели и току виж някой се изхитрил 🙂

Great job!

It is possible to send this article in English please?

Thank you!

По-лесно, голяма част от нещата може да се случат с https://www.opendns.com/ Регистрацията за едно IP е безплатна към момента.